nessus agent что это

Обзор продуктов Tenable для анализа защищенности корпоративной инфраструктуры

В статье представлены по отдельности и в сравнении друг с другом сканеры уязвимостей компании Tenable, предназначенные как для малых организаций, так и для крупных предприятий, а также рассмотрен инновационный динамический подход для управления и измерения кибератак.

Введение

Активы организаций никогда не находятся в статичном состоянии — обновляются операционные системы и программное обеспечение, добавляются новые серверы и рабочие станции пользователей, претерпевает изменения топология сети. Такие действия рано или поздно могут привести к ошибкам при настройке и негативным последствиям — инфраструктура становится уязвимой. Одним из запоминающихся примеров может служить вирус-шифровальщик WannaCry, широкое распространение которого было связано с несвоевременным обновлением операционных систем.

В связи с этим организациям, разрабатывающим свое программное обеспечение, необходимо задумываться о безопасности создаваемых приложений и их кода. Причем эффективнее это делать на этапе разработки продукта, будь то облако, мобильное приложение, SaaS или DevOps. В свою очередь заказчикам не стоит забывать о безопасности, своевременном обновлении и устранении уязвимостей операционных систем, сетевого оборудования, баз данных и компонентов виртуальной инфраструктуры.

На этом фоне компания Tenable (Штат Мэриленд, США) разработала продукты как для малых компаний, так и для крупных корпораций, которые обладают всеми основными функциями решений для управления уязвимостями — безопасность приложений, агенты на конечных устройствах, аудит конфигурации, настройка приоритизации при поиске угроз, приоритизация, построенная в контексте бизнеса, и многое другое. Важную роль в развитии Tenable сыграл и инновационный подход к поиску уязвимостей и угроз — основанный на активах информационных технологий, что позволило привнести в компанию порядка 200 млн долларов инвестиций. Руководство компании в лице нового генерального директора Амита Йорана (бывший директор RSA) закладывает понимание того, что активы уже давно вышли за пределы лишь ноутбуков и серверов, а складываются в сложные комбинации вычислительных платформ, подверженные разнообразным атакам. Для того чтобы избежать финансовых потерь и вовремя выявить уязвимости инфраструктуры, в зависимости от требуемых возможностей программы и количества человеческих ресурсов, организации могут выбрать подходящий продукт от компании Tenable — Nessus Professional, Tenable.io, Tenable SecurityCenter.

Nessus Professional

Nessus Professional — сканер уязвимостей для небольших организаций, включающих в себя до 50 рабочих машин, а также для аудиторов, осуществляющих анализ безопасности своих заказчиков. Продукт позволяет оценивать конфигурации, находить уязвимости и, в случае обнаружения проблем при настройке инфраструктуры, предотвращать сетевые атаки.

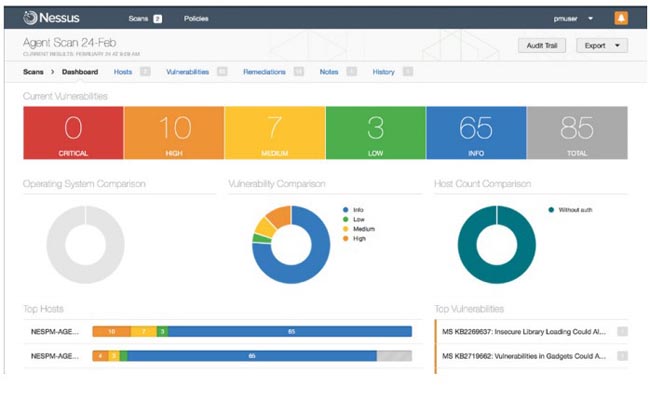

Рисунок 1. Интерфейс, доступный администратору, в Nessus Professional

Основные возможности Nessus Professional

К основным возможностям Nessus Professional можно отнести:

Возможные типы анализа защищенности

Nessus Professional предоставляет возможность проведения проверок для обеспечения соответствия нормативным требованиям FFIEC, HIPAA, NERC, PCI DSS, а также отраслевым стандартам CERT, CIS, COBIT / ITIL, DISA STIG. Такой охват обеспечивают более 450 предустановленных шаблонов.

Возможности анализа защищенности

Система поддерживает несколько вариантов сканирования, таких как поддержка удаленного и локального сканирования активов, сканирования с аутентификацией, режим автономного аудита конфигурации сетевых устройств.

Возможности управления

Составление отчетов

Система может самостоятельно пересылать отчеты ответственным лицам в случае обнаружения уязвимостей, изменения их степени опасности, по расписанию, в том числе так называемые отчеты об исправлении.

Совместимость с другими системами

В данный момент Nessus Professional поддерживает интеграцию с Nessus RESTful API — стандартизированный, поддерживаемый и документированный API для интеграции Nessus в рабочий процесс. С помощью плагина Nessus можно поддерживать актуальное состояние системы, что позволяет своевременно получать отчеты и реагировать на новые уязвимости.

Tenable.io

Tenable.io является универсальной облачной платформой, предназначенной для управления уязвимостями в рамках крупного, среднего и малого бизнеса. Совсем недавно Tenable совместно с дистрибьютором в России (компания «Тайгер Оптикс») сообщила о новой версии Tenable.io, которая включает расширенные возможности, позволяющие снижать риски в критически важных информационных системах, таких как АСУ ТП и SCADA.

Основные возможности Tenable.io

К основным возможностям Tenable.io можно отнести:

Рисунок 2. Структура продукта Tenable.io

Модульные приложения Tenable.io

Tenable.io предлагает модульные приложения, которые отвечают конкретным потребностям в области безопасности, такие как «Управление уязвимостями», «Сканирование веб-приложений» и «Защита контейнеров». Приложения Tenable.io могут быть лицензированы индивидуально; нет предварительных условий или требований о совместной покупке.

Управление уязвимостями

Приложение «Управление уязвимостями», позволяющее обеспечить широкий охват активов, предоставляет администратору следующие возможности:

Рисунок 3. Приложение «Управление уязвимостями» позволяет просматривать состояние уязвимостей в компании

Сканирование веб-приложений

Приложение «Сканирование веб-приложений» позволяет повысить уровень безопасности веб-приложений за счет автоматического сканирования и обнаружения уязвимостей благодаря следующим возможностям:

Безопасность контейнеров

Приложение «Защита контейнеров» позволяет оценить уязвимость, обнаружить вредоносы и обеспечить соблюдение политик при работе с контейнерами благодаря следующим возможностям:

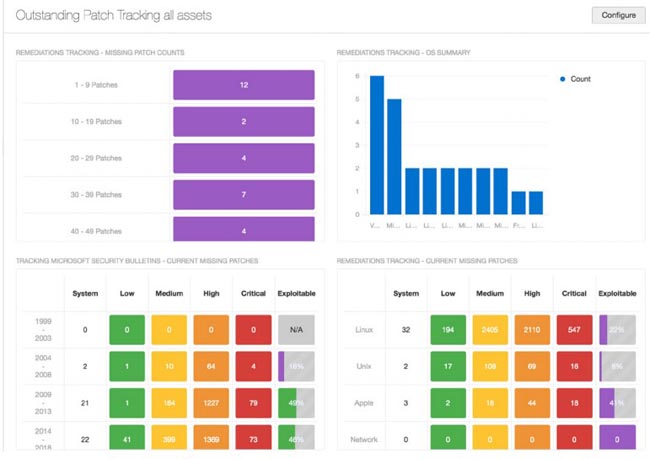

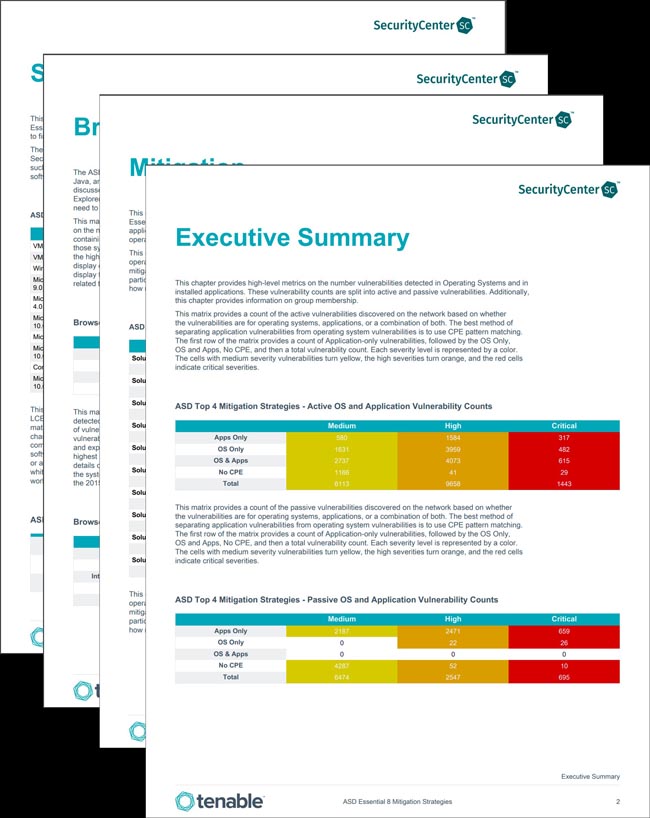

Tenable SecurityCenter

Tenable SecurityCenter предназначен для управления уязвимостями в крупных компаниях (от 500 машин). Tenable SecurityCenter консолидирует и оценивает данные об уязвимости на предприятии, уделяя приоритетное внимание рискам безопасности и обеспечивая четкое представление о состоянии защищенности информационных активов. Tenable SecurityCenter позволяет получить контекст, необходимый для эффективного определения приоритетов и устранения уязвимостей, обеспечения соответствия инфраструктуры стандартам и нормативным требованиям безопасности и принятия действенных мер для обеспечения эффективности программы обеспечения безопасности информационных технологий и снижения бизнес-рисков.

Рисунок 4. Отчет Tenable SecurityCenter с анализом угроз за 3 месяца

Основные возможности Tenable SecurityCenter

К основным возможностям Tenable SecurityCenter можно отнести следующее:

Рисунок 5. Пример построения отчета в Tenable SecurityCenter

Сравнение решений Tenable

Казалось бы, каждое из представленных решений позволяет выявлять уязвимости, однако их возможности и область применения различны. Это позволяет организациям осознанно подходить к вопросу безопасности своих активов и выбрать продукт, который будет оптимально соответствовать требованиям.

Таблица 1. Сравнение решений для анализа защищенности компании Tenable

| Критерий | Nessus Professional | Tenable.io | Tenable SecurityCenter |

| Установка | На площадке заказчика | В облаке | На площадке заказчика |

| Сканирование на уязвимости | + | + | + |

| Сканирование на соответствие политикам | + | + | + |

| Поиск вредоносов и взломов | + | + | + |

| Киберразведка (Threat Intelligence) | + | + | + |

| Сканирование АСУ ТП | + | + | + |

| Официальное сканирование на PCI DSS | — | + | Опция |

| Отчеты и дашборды | Базовые | Стандартные | Расширенная подсистема |

| Централизованный репозиторий политик и результатов сканирования | Опция | + | + |

| Интеграции с MDM, Patch Management, PIM | Опция | + | + |

| Сканирование агентами | Опция | Опция | Опция |

| Система тикетов | — | — | + |

| Динамические списки активов | — | — | + |

| Непрерывный мониторинг по сети Nessus Network Monitor (ранее Passive Vulnerability Scanner, PVS) | — | Опция | Опция |

| Аналитика поведения хостов | — | — | Опция |

| Детектирование аномалий поведения | — | — | Опция |

Выводы

Продукты компании Tenable имеют широкий спектр возможностей, позволяющий в режиме реального времени выявлять и эффективно устранять многие угрозы безопасности. Компаниям, которые рассматривают возможность использования в своей инфраструктуре сканеров уязвимости, стоит определиться с необходимыми возможностями продукта (требуется ли гибкая настройка подсистемы отчетов или достаточно базовых, нужен ли непрерывный мониторинг сети или определение аномалий поведения и др.), а также с типами и количеством информационных активов в организации.

Несмотря на большое количество возможностей по анализу защищенности, у всех представленных решений отсутствует встроенная поддержка отечественных стандартов, потому что компания не так давно вышла на российский рынок, что частично компенсируется возможностью создания собственных отчетов. По тем же причинам продукты еще не сертифицированы ФСТЭК России.

Тем не менее, решения позволяют в полной мере защищать организацию от уязвимостей, ошибочных настроек и вредоносов, что положительно сказывается на общей защищенности инфраструктуры и позволяет оценивать и снижать риски информационной безопасности.

Обнаружение активов с помощью Nessus: первый шаг по оценке киберрисков

Точная инвентаризация всех существующих активов вашей поверхности атаки — важный этап для эффективного управления уязвимостями. В этой статье мы рассмотри то, как процесс выявления активов в сканере Nessus может помочь в этом вопросе.

Полная инвентаризация информационных активов всегда была первым условием для эффективного управления уязвимостями. Поверхность атаки постоянно растет и усложняется, поэтому возможность находить все ресурсы в сети сегодня важнее, чем когда-либо. Необходимо уметь выявлять не только обычные ИТ-ресурсы, но и ресурсы, связанные с операционными технологиями (ОТ) и «теневым ИТ». Любые ресурсы, которые остаются вне поля вашего зрения, представляют собой дополнительный риск.

Выявив все ресурсы, необходимо начать их мониторинг, чтобы собрать точную информацию для оценки рисков. Большинство проверок на уязвимости полагаются на открытую информацию о конкретных платформах и версиях, которые подвержены им. Следовательно, точность этих проверок зависит от информации о платформе, ПО, версии и патчах, которая поступает от ресурсов.

Сканер уязвимостей Nessus хорошо известен своими возможностями по обнаружению уязвимостей, но его способность получать информацию об инвентаризации ресурсов по сети менее известны. Тем не менее, эти функции крайне важны для:

Информация, полученная в результате инвентаризации ресурсов, напрямую влияет на метрики Lumin, например, на рейтинг критичности актива (Asset Criticality Rating, ACR), т. к. он рассчитывается на основе данных о типе устройства и его функциях. Другая метрика, оценка риска актива (Asset Exposure Score, AES), основана на информации базового управления уязвимостями, а значит, и на информации об инвентаризации.

Обнаружение активов с помощью сканера Nessus

Обнаружение активов в сканерах Nessus выполняется с помощью множества плагинов. В то время как большая часть плагинов (более 95%) отвечает за выявление уязвимостей, в процессе обнаружения ресурсов используются специализированные плагины (многие из них имеют пометку INFO), которые извлекают точную информацию о хосте. Стоит заметить, что сканеры Nessus в основном используются для ИТ-пространства, в том числе для теневых ИТ. Для сканирования ресурсов АСУ ТП применяются другие продукты Tenable, например, Tenable.ot.

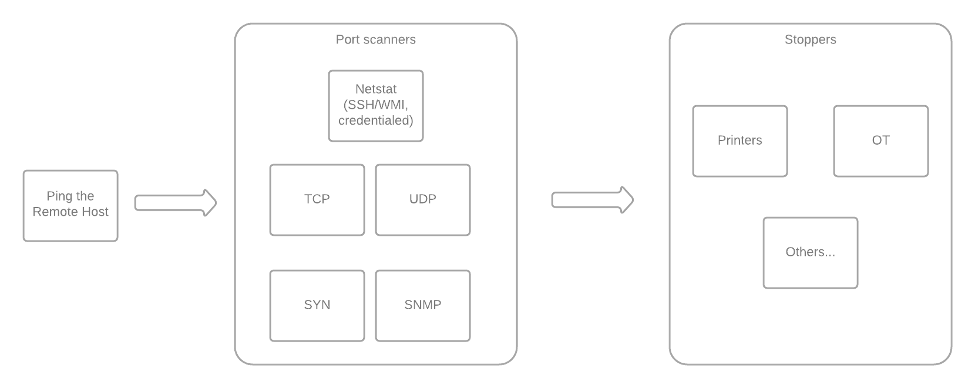

Процесс обнаружения ресурсов логически структурирован и проходит в четыре этапа, которые показаны на рисунке 1: сканирование портов, обнаружение сервисов и протоколов, определение ПО и снятие отпечатка ОС.

Эти этапы идут последовательно и выполняются разными плагинами. Они выдают промежуточные данные, которые используются на следующих этапах обнаружения. Однако этапы могут пересекаться: некоторые плагины для выявления протокола могут запускаться одновременно с некоторыми плагинами для определения ПО.

Четыре этапа обнаружения ресурсов:

В следующих разделах будут описаны определенные этапы, а также задействованные на них плагины и их основные группы.

Сканирование портов

Сканирование в Nessus начинается с проверки, доступен ли хост онлайн. Если хост онлайн, то составляется список обнаруженных на нем открытых портов. Чтобы определить, принадлежит ли данное имя или IP-адрес активному хосту, первым при сканировании обычно запускается плагин Ping Remote Host (10180), но его можно отключить. Если этот плагин не получает ответа от хоста, то хост считается неактивным, и процесс сканирования прекращается. Если же хост активен, то Nessus попытается просканировать его порты с помощью различных плагинов из группы для сканирования портов. Это можно сделать как удаленно, так и локально (если доступна учетная запись). Обнаружение открытых портов — крайне важный этап в работе любого сетевого сканера, т. к. это обеспечивает последующее обнаружение сервисов и отправление на них тестовых запросов, а также дальнейшую коммуникацию с удаленным узлом.

Перед тем, как продолжить сканирование, Nessus проверяет, может ли узел оказаться «хрупким» ресурсом, например, принтером или устройством АСУ ТП. Большое количество и разнообразие запросов, посылаемых к таким ресурсам при активном сканировании, может негативно сказаться на их работе. По этой причине в сканер по умолчанию встроена функция, которая позволяет уберечь хрупкие ресурсы. Плагины для прекращения сканирования, например, 22481 и 11933, остановят процесс при обнаружении подобного ресурса.

Обнаружение сервисов и протоколов

По списку открытых портов на узле сканер выявляет сервисы и протоколы, в основном с помощью плагинов из группы для обнаружения сервисов.

Плагины этой группы (главным образом, плагин 22964) отправляют тестовые запросы на открытые порты и анализируют их ответы, чтобы определить, какие сервисы запущены на удаленном узле. Информация об известных и неизвестных сервисах (например, баннер сервиса, версия сервиса или SSL-инкапсуляция) сохраняется для использования плагинами на следующих этапах обнаружения.

Затем, на основе данных о выявленных сервисах, сканер отправляет тестовые запросы к конкретным протоколам и их версиям, например, к протоколам HTTP (10582, 10107), SSL / TLS (21643), SSH (10267), Telnet (10280), SMB (10394, 10150), SNMP (40448), SMTP (10263) и многим другим. Нужно отметить два особых случая: часть тестовых запросов к протоколам SMB и SSH отправляется сразу же после пингования узла, т. к. оба эти протокола могут быть использованы для сканирований с использованием учетных данных, в том числе для локального сканирования портов.

Определение ПО

На основе собранных данных о доступных протоколах и сервисах сканер Nessus попытается обнаружить конкретные приложения, их версии, патчи и другую информацию на удаленном хосте. Можно выделить три основных вида таких обнаружений:

Следует сказать, что сканирование с использованием учетной записи дает больше шансов на успех, а также предоставляет более полную и надежную информацию по сравнению с удаленным сканированием.

Локальные проверки

При сканировании с использованием учетной записи Nessus запускает несколько плагинов для поддерживаемых ОС (Unix-подобных или Windows). Эти плагины можно назвать «локальными перечислителями» (local enumerators), они предназначены для получения информации об основных характеристиках системы, в том числе об установленных патчах и ПО (плагины 13855, 97993, 83991), а также о процессах и сервисах (110483, 70329). На следующих этапах другие плагины могут собрать эту информацию, чтобы использовать ее при определенных видах обнаружения или других проверках. Разберем пару примеров, чтобы лучше понять этот процесс: один для Windows, другой для Unix-подобной ОС.

Для начала рассмотрим случай типичного локального детекта клиента Zoom в системе Windows (плагин 118801). Данный плагин проверяет информацию из реестра Windows, полученную от плагина 13855. В зависимости от полученных данных будут проведены дополнительные проверки реестра и файловой системы, чтобы найти информацию о версии приложения и проверить расположение установочного файла.

Теперь рассмотрим случай локального обнаружения Java-приложения в системе Unix (64815). Процесс этого обнаружения немного сложнее, потому что Java может присутствовать в системе по-разному. Этот плагин производит комбинацию проверок, основываясь на информации файловой системы, данных диспетчера пакетов и запущенных процессах.

Удаленные проверки

Как уже упоминалось, удаленное обнаружение основано на отправлении тестовых запросов к протоколам и сервисам и считывании их отпечатка. Удаленное обнаружение не такое точное, как локальное, но оно не требует использования учетных записей, что помогает обнаружить слепые зоны в сети. В качестве примера мы рассмотрим удаленное обнаружение на основе протокола HTTP.

Обнаружение на основе HTTP, скорее всего, преобладает среди других видов удаленных обнаружений в Nessus, потому что веб-серверы, веб-приложения и HTTP-соединения есть практически везде. На рисунке 6 показан пример обнаружения веб-сервера Apache на основе HTTP (плагин 48204). Здесь изображен поток информации от плагинов обнаружения сервисов и протоколов (например, 10582), а также процесс того, как дополнительные плагины агрегируют данные об HTTP-серверах в целом (10107, 19689) и о веб-сервере Apache в частности (111465).

Комбинированные проверки

Наконец, при комбинированном обнаружении информация собирается и из локальных, и из удаленных источников. Например, плагин для обнаружения операционной системы Cisco IOS (47864) собирает информацию от удаленных плагинов для обнаружения протокола SNMP (10800, 10969) и от «локальных перечислителей» (12634). Обратите внимание, что большинство видов комбинированных обнаружений не объединены в один плагин, а представлены в отдельных локальных и удаленных плагинах обнаружения, например, сервера Weblogic (71642, 71643, 73913), Apache HTTP Server (48204, 141262, 141394) и др.

Определение типа ОС

Определение типа ОС — последний шаг в процессе инвентаризации ресурсов, когда сканер анализирует информацию, полученную на всех предыдущих этапах, и делает наиболее точное предположение об ОС узла. На рисунке 8 показано, что плагин для определения ОС (11936) полагается на множество других плагинов и различных протоколов. Каждый из этих плагинов может сделать собственное предположение, которое имеет соответствующую степень достоверности. Степень достоверности определяется в каждом отдельном случае и во многом зависит от конкретного протокола и задействованных отпечатков.

В таблице ниже можно увидеть конкретный пример с использованием четырех методов считывания отпечатка ОС. Плагин для определения типа ОС выберет метод с наивысшей степенью достоверности (в этом случае это локальное обнаружение протокола SMB), и предположение на основе этого метода будет объявлено как распознанная ОС.

| Метод | Предположение | Степень достоверности |

| HTTP | Microsoft Windows | 70 |

| SMB (удаленное обнаружение) | Windows 6.3 | 70 |

| MSRPC | Microsoft Windows Server 2012 R2 Standard | 99 |

| SMB (локальное обнаружение) | Microsoft Windows Server 2012 R2 Standard | 100 |

Источник: Tenable

Следует заметить, что только часть методов считывания отпечатка может сделать предположение о типе ОС. Например, предположение HTTP-плагина об ОС (плагин 25247) может быть сделано только тогда, когда мы обнаружим этот протокол на удаленном хосте, получим баннер и сопоставим с известным отпечатком ОС в плагинах Nessus. Кроме того, некоторые методы позволят извлечь более подробную информацию, чем другие: плагин для вероятностного определения отпечатка (132935), возможно, сделает предположение об основной версии дистрибутива Linux, в то время как локальный плагин для определения отпечатка Linux (25335) сможет точно определить конкретный дистрибутив, его версию и сборку.

Заключение

Возможности сканера уязвимостей Nessus для инвентаризации ресурсов — это фундамент как для традиционного, так и для риск-ориентированного управления уязвимостями. Эти функции полезны сами по себе в качестве средства инвентаризации активов в сети и обнаружения слепых зон. Для этого компания Tenable ежегодно выпускает сотни плагинов для обнаружения ресурсов на новом программном и аппаратном обеспечении, чтобы клиенты Tenable могли точно выявлять свои киберриски.

Об авторе

Тайгер Оптикс является специализированным дистрибьютором решений по кибербезопасности. Компания основана в 2010 году в Российской Федерации и имеет представительства в Казахстане, Беларуси, Азербайджане и Узбекистане.

Мы помогаем партнерам и заказчикам повышать защищенность на всем протяжении корпоративной ИТ-инфраструктуры – от гибридного ЦОДа до конечных точек – рабочих станций и мобильных устройств.