native vlan для чего нужен

Native VLAN

Материал из Xgu.ru

В некоторых моделях коммутаторов, например, cisco, это можно изменить, указав другой VLAN как native.

Если коммутатор получает нетегированные кадры на транковом порту, он автоматически причисляет их к Native VLAN. И точно так же кадры, генерируемые с не распределенных портов, при попадании в транк-порт причисляются к Native VLAN.

Трафик, который принадлежит другим VLANам, тегируется с указанием соответствующего VLAN ID внутри тега.

Содержание

[править] Примеры настройки Native VLAN

[править] Коммутаторы Cisco

Настройка VLAN 5 как native:

Теперь весь трафик принадлежащий VLAN’у 5 будет передаваться через транковый интерфейс нетегированным, а весь пришедший на транковый интерфейс нетегированный трафик будет промаркирован как принадлежащий VLAN’у 5 (по умолчанию VLAN 1).

Проверить какой VLAN настроен как Native:

Из соображений безопасности (например, для защиты от VLAN Hopping) рекомендуется в транке выполнять тегирование даже для native VLAN. Включить тегирование фреймов для native VLAN глобально можно с помощью команды vlan dot1q tag native, просмотреть текущий статус тегирования можно используя команду show vlan dot1q tag native.

[править] Коммутаторы HP (ProCurve)

Для коммутаторов HP нет явной команды, которая настраивает Native VLAN. Для того чтобы настроить Native VLAN на этих коммутаторах, нужно просто указать, что в нужном VLAN определенный порт будет нетегированный:

Заметки о кошководстве 🙂

или Just Another CCNA Blog

суббота, 14 мая 2011 г.

Маленькое дополнение про Native VLAN.

Так как кадры Native VLAN обязаны проходить по транк-линкам без тегов, появление в транк-линке кадра с тегом номер которого совпадает с номером Native VLAN является не допустимым, и коммутатор получив такой кадр его уничтожает.

Скачать: pkt-файл

PS в pkt-файле есть небольшое изменение. Порты коммутаторов fa 0/2 переведены в режим trunk. Результат точно такой же, кадры идут без тега и дублируются на порты распределенные в первый влан (т.к. он же native) и наоборот. PPS если задать на коммутаторах разные Native vlan, то можно получить ситуацию с отбрасыванием кадров при совпадении тега с номером native vlan.

18 комментариев:

Тогда не должен пройти пинг от pc5 к pc6(транковый vlan совпадет с тегом vlan1), и судя по всему 1 коммутатор должен такой пакет отбросить.Я правильно понимаю?

Пройдёт элементарно этот пинг.

А что значит транковый vlan? Транк тегирует кадр, указывая там принадлежность кадра к определённому vlan, если это кадр native vlan, то транк с ним ничего не делает.

пинг будет проходить потому, что в данной лабе native vlan на коммутаторах совпадает.

тоесть Native vlan совпадает с vlan1(судя по написаному вами выше «Так как кадры Native VLAN обязаны проходить по транк-линкам без тегов, появление в транк-линке кадра с тегом номер которого совпадает с номером Native VLAN является не допустимым, и коммутатор получив такой кадр его уничтожает.»)

Это уточнение к первому вопросу,хочу разобраться.Спасибо.

native vlan совпадает с vlan1 по умолчанию, но вы при желании можете это изменить.

Да, он действительно его уничтожит, потому как это будет означать, что на коммутаторах не совпадает native vlan, эта проблема довольно просто исправляется, на одном из коммутаторов просто меняете native vlan на такой же самый (как и на других устройствах домена).

Если в транк с native vlan 10 попадет тегированный траффик(vlan 10) транк просто снимет этот тэг.

да на входе в транк свич снимет тег с такого кадра.

но если каким то чудом в самом транке появится тегированный кадр и прийдет на порт коммутатора он должен его отбросить.

Я бы немного уточнил последнее предложение, добавив некоторые слова для более лучшего восприятия. Вот как это бы выглядело: «Так как кадры ПРИНАДЛЕЖАЩИЕ Native VLAN обязаны проходить по транк-линкам без тегов, появление в транк-линке кадра с тегом номер которого совпадает с номером Native VLAN КОММУТАТОРА, КОТОРЫЙ ПОЛУЧАЕТ ЭТОТ КАДР, является не допустимым, и коммутатор, получив такой кадр, его уничтожает.»

насчет того, отбрасывается ли такой кадр это еще под вопросом. все никак не проверю на оборудовании

Смоделировал схему в PT по которой коммутатор получив из транка номер Native VLAN’а должен удалять такой VLAN. Ну. Ни хрена. Не удаляет. Коммутатору не фильтрует номера VLAN’ов в транке, если они совпадают с Native VLAN’ом. Он их пропускает через себя без ограничений.

Если интересно, попробуйте сами:

ROUTER1:

interface FastEthernet0/0.10

encapsulation dot1Q 10

ip address 192.168.10.1 255.255.255.0

!

interface FastEthernet0/0.20

encapsulation dot1Q 20

ip address 192.168.20.1 255.255.255.0

ROUTER2:

interface FastEthernet0/0.10

encapsulation dot1Q 10

ip address 192.168.10.2 255.255.255.0

!

interface FastEthernet0/0.20

encapsulation dot1Q 20

ip address 192.168.20.2 255.255.255.0

SW1, SW2:

interface FastEthernet0/1

switchport trunk native vlan 10

switchport mode trunk

!

interface FastEthernet0/2

switchport trunk native vlan 10

switchport mode trunk

Схема: ROUTER1 SW1 SW2 ROUTER2

да я в курсе. последнюю неделю как раз этот вопрос разбирал )))

видимо все таки в курсе ошибка или неверная формулировка.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

VLAN для начинающих. Общие вопросы

Прежде чем продолжить сделаем краткое отступление о работе локальных сетей. В данном контексте мы будем говорить об Ethernet-сетях описанных стандартом IEEE 802.3, куда входят всем привычные проводные сети на основе витой пары. Основой такой сети является коммутатор (свич, switch), который работает на втором уровне сетевой модели OSI (L2).

Коммутатор анализирует заголовки каждого входящего кадра и заносит соответствие MAC-адреса источника в специальную MAC-таблицу, после чего кадр, адресованный этому узлу, будет направляться сразу на определенный порт, если МАС-адрес получателя неизвестен, то кадр отправляется на все порты устройства. После получения ответа коммутатор привяжет MAC-адрес к порту и будет отправлять кадры только через него.

Как мы уже говорили выше, к широковещанию прибегает сам коммутатор, когда получает кадр MAC-адрес которого отсутствует в MAC-таблице, а также узлы сети, отправляя кадры на адрес FF:FF:FF:FF:FF:FF, такие кадры будут доставлены всем узлам сети в широковещательном сегменте.

А теперь вернемся немного назад, к доменам коллизий и вспомним о том, что в нем может передаваться только один кадр одновременно. Появление широковещательных кадров снижает производительность сети, так как они доставляются и тем, кому надо и тем, кому не надо. Делая невозможным в это время передачу целевой информации. Кроме того, записи в MAC-таблице имеют определенное время жизни, по окончании которого они удаляются, что снова приводит к необходимости рассылки кадра на все порты устройства.

Чем больше в сети узлов, тем острее стоит проблема широковещания, поэтому широковещательные домены крупных сетей принято разделять. Это уменьшает количество паразитного трафика и увеличивает производительность, а также повышает безопасность, так как ограничивает передачу кадров только своим широковещательным доменом.

Как это можно сделать наиболее простым образом? Установить вместо одно коммутатора два и подключить каждый сегмент к своему коммутатору. Но это требует покупки нового оборудования и, возможно, прокладки новых кабельных сетей, поэтому нам на помощь приходит технология VLAN.

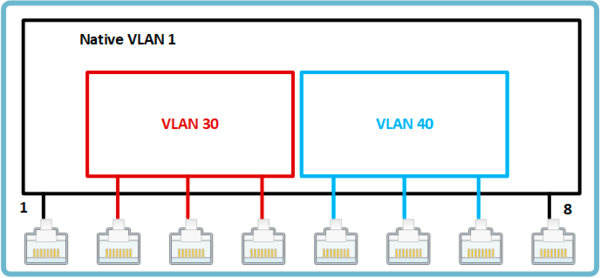

Давайте рассмотрим, как работает коммутатор с виртуальными сетями. В нашем примере мы возьмем условный 8-портовый коммутатор и настроим на нем три порта на работу с одним VLAN, а еще три порта с другим.

Каждый VLAN обозначается собственным номером, который является идентификатором виртуально сети. Порты, которые не настроены ни для какого VLAN считаются принадлежащими Native VLAN, по умолчанию он обычно имеет номер 1 (может отличаться у разных производителей), поэтому не следует использовать этот номер для собственных сетей. Порты, настроенные нами для работы с VLAN, образуют как-бы два отдельных виртуальных коммутатора, передавая кадры только между собой. Каким образом это достигается?

В порт, принадлежащий определенному VLAN, могут быть отправлены только пакеты с тегом, принадлежащим этому VLAN, остальные будут отброшены. Фактически мы только что разделили единый широковещательный домен на несколько меньших и трафик из одного VLAN никогда не попадет в другой, даже если эти подсети будут использовать один диапазон IP. Для конечных узлов сети такой коммутатор нечем ни отличается от обычного. Вся обработка виртуальных сетей происходит внутри.

Такие порты коммутатора называются портами доступа или нетегированными портами (access port, untagged). Обычно они используются для подключения конечных узлов сети, которые не должны ничего знать об иных VLAN и работать в собственном сегменте.

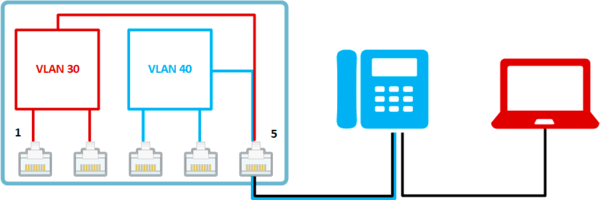

А теперь рассмотрим другую картину, у нас есть два коммутатора, каждый из которых должен работать с обоими VLAN, при этом соединены они единственным кабелем и проложить дополнительный кабель невозможно. В этом случае мы можем настроить один или несколько портов на передачу тегированного трафика, при этом можно передавать как трафик любых VLAN, так и только определенных. Такой порт называется магистральным (тегированным) или транком (trunk port, tagged).

Так как кадр 802.1Q отличается от обычного Ehternet-кадра, то работать с ним могут только устройства с поддержкой данного протокола. Если на пути тегированного трафика попадется обычный коммутатор, то такие кадры будут им отброшены. В случае доставки 802.1Q кадров конечному узлу сети такая поддержка потребуется от сетевой карты устройства. Если на магистральный порт приходит нетегированный трафик, то ему обычно назначается Native VLAN.

Все кадры, попадающие с порта доступа в коммутатор, получают тег с VLAN ID 40 и могут покинуть коммутатор только через порты, принадлежащие этому VLAN или транк. Таким образом любые широковещательные запросы не уйдут дальше своего VLAN. Получив ответ узел сети формирует кадр и отправляет его адресату. Далее в дело снова вступают коммутаторы, сверившись с MAC-таблицей они отправляют кадр в один из портов, который будет либо принадлежать своему VLAN, либо будет являться магистральным. В любом случае кадр будет доставлен по назначению без использования маршрутизатора, только через коммутаторы.

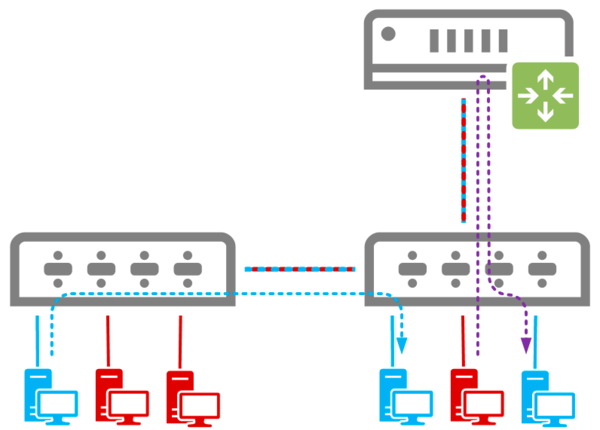

Совсем иное дело, если узел одного из VLAN хочет получить доступ к узлу другого VLAN. В нашем случае узел из красной сети (VLAN ID 30) хочет получить доступ к узлу синей сети (VLAN ID 40). Узел источник знает IP-адрес адресата и также знает, что этот адрес не принадлежит его сети. Поэтому он формирует IP-пакет на адрес основного шлюза сети (роутера), помещает его в Ethernet-кадр и отправляет на порт коммутатора. Коммутатор добавляет к кадру тег с VLAN ID 30 и доставляет его роутеру.

Роутер получает данный кадр, извлекает из него IP-пакет и анализирует заголовки. Обнаружив адрес назначения, он сверяется с таблицей маршрутизации и принимает решение куда отправить данный пакет дальше. После чего формируется новый Ethernet-кадр, который получает тег с новым VLAN ID сети-получателя в него помещается IP-пакет, и он отправляется по назначению.

Таким образом любой трафик внутри VLAN доставляется только с помощью коммутаторов, а трафик между VLAN всегда проходит через маршрутизатор, даже если узлы находятся в соседних физических портах коммутатора.

Говоря о межвлановой маршрутизации нельзя обойти вниманием такие устройства как L3 коммутаторы. Это устройства уровня L2 c некоторыми функциями L3, но, в отличие от маршрутизаторов, данные функции существенно ограничены и реализованы аппаратно. Этим достигается более высокое быстродействие, но пропадает гибкость применения. Как правило L3 коммутаторы предлагают только функции маршрутизации и не поддерживают технологии для выхода во внешнюю сеть (NAT) и не имеют брандмауэра. Но они позволяют быстро и эффективно осуществлять маршрутизацию между внутренними сегментами сети, в том числе и между VLAN.

Маршрутизаторы предлагают гораздо большее число функций, но многие из них реализуются программно и поэтому данный тип устройств имеет меньшую производительность, но гораздо более высокую гибкость применения и сетевые возможности.

При этом нельзя сказать, что какое-то из устройств хуже, каждое из них хорошо на своем месте. Если мы говорим о маршрутизации между внутренними сетями, в том числе и о межвлановой маршрутизации, то здесь предпочтительно использовать L3 коммутаторы с их высокой производительностью, а когда требуется выход во внешнюю сеть, то здесь нам потребуется именно маршрутизатор, с широкими сетевыми возможностями.

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Тренинг Cisco 200-125 CCNA v3.0. День 14. VTP, Pruning и Native VLAN

Сегодня мы продолжим рассмотрение VLAN и обсудим протокол VTP, а также понятия VTP Pruning и Native VLAN. В одном из предыдущих видео мы уже говорили о VTP, и первое, что должно прийти вам на ум, когда вы слышите о VTP, это то, что он не является протоколом транкинга, несмотря на то, что называется «протоколом транкинга VLAN».

Как вы знаете, существует два популярных протокола транкинга – не используемый сегодня проприетарный протокол Cisco ISL и протокол 802.q, который используется в сетевых устройствах различных производителей для инкапсуляции транкинг-трафика. Этот протокол также применяется в свитчах Cisco. Мы уже говорили, что VTP – это протокол синхронизации VLAN, то есть он предназначен для синхронизации базы данных VLAN во всех свитчах сети.

Мы упоминали о различных режимах VTP – server, client, transparent. Если устройство использует режим сервера, это позволяет вносить изменения, добавлять или удалять VLAN. Режим клиента не позволяет вносить изменения в настройки свитча, вы можете настроить базу данных VLAN только через VTP-сервер, и она будет реплицирована на всех VTP-клиентах. Свитч в режиме transparent не вносит изменений в собственную базу данных VLAN, а просто пропускает через себя и передает изменения следующему устройству, находящемуся в режиме client. Этот режим похож на отключение протокола VTP на конкретном устройстве, превращающее его в транспортировщика информации об изменениях VLAN.

Вернемся к программе Packet Tracer и к топологии сети, рассмотренной на предыдущем уроке. Мы настроили сеть VLAN10 для отдела продаж и сеть VLAN20 отдела маркетинга, объединив их тремя свитчами.

Между свитчами SW0 и SW1 осуществляется связь по сети VLAN20, а между SW0 и SW2 – связь по сети VLAN10 благодаря тому, что мы добавили VLAN10 в базу данных VLAN свитча SW1.

Для того, чтобы рассмотреть работу протокола VTP, давайте используем один из свитчей в качестве VTP-сервера, пусть это будет SW0. Если вы помните, по умолчанию все свитчи работают в режиме VTP-сервера. Зайдем в терминал командной строки свитча и введем команду show vtp status. Вы видите текущую версию протокола VTP – 2 и номер ревизии конфигурации 4. Если вы помните, каждый раз, когда в базу данных VTP вносятся изменения, номер ревизии увеличивается на единицу.

Максимальное число поддерживаемых сетей VLAN равно 255. Это число зависит от марки конкретного свитча Cisco, так как разные свитчи могут поддерживать разное количество локальных виртуальных сетей. Число существующих сетей VLAN равно 7, через минуту мы рассмотрим, что это за сети. Режим управления VTP – сервер, имя домена не задано, режим VTP Pruning отключен, мы вернемся к этому позже. Отключены также режимы VTP V2 и VTP Traps Generation. Для сдачи экзамена 200-125 CCNA вам не нужно знать о двух последних режимах, так что можете о них не беспокоиться.

Давайте взглянем на базу данных VLAN, для чего используем команду show vlan. Как мы уже видели в предыдущем видео, у нас имеется 4 неподдерживаемые сети: 1002, 1003, 1004 и 1005.

Здесь также перечислены 2 созданные нами сети VLAN10 и 20 и сеть по умолчанию VLAN1. Теперь перейдем к другому свитчу и введем такую же команду, чтобы просмотреть статус VTP. Вы видите, что номер ревизии у этого свитча равен 3, он находится в режиме VTP-сервера и вся остальная информация аналогична первому свитчу. Когда я введу команду show VLAN, то увижу, что мы произвели 2 изменения в настройках, на одно меньше, чем у свитча SW0, вот почему номер ревизии SW1 равен 3. Мы произвели 3 изменения в настройках по умолчанию первого свитча, поэтому его номер ревизии увеличился до 4.

Теперь посмотрим на статус SW2. Номер ревизии здесь равен 1, и это странно. У нас должна быть вторая ревизия, потому что было произведено 1 изменение настроек. Посмотрим на базу данных VLAN.

Мы сделали одно изменение, создав сеть VLAN10, и я не знаю, почему это информация не обновилась. Возможно, это произошло из-за того, что у нас не настоящая сеть, а программный симулятор сети, в котором могут быть ошибки. Когда у вас появится возможность работать с настоящими устройствами во время практики в подразделении компании Cisco, это поможет вам больше, чем симулятор Packet Tracer. Еще одной полезной вещью при отсутствии реальных устройств будет GNC3, или графический симулятор сети Cisco. Это эмулятор, который использует настоящую операционную систему устройства, например, роутера. Между симулятором и эмулятором существует разница – первый представляет собой программу, которая выглядит как настоящий роутер, но не является им. Эмулятор программно создает только само устройство, но для его работы использует реальное программное обеспечение. Но если у вас нет возможности работать с реальным ПО Cisco IOS, лучшим вариантом будет Packet Tracer.

Итак, нам нужно настроить SW0 как VTP-сервер, для этого я захожу в режим глобальной конфигурации настроек и ввожу команду vtp version 2. Как я говорил, мы можем установить ту версию протокола, которая нам нужна – 1 или 2, в данном случае нам нужна вторая версия. Далее командой vtp mode мы задаем VTP режим свитча – сервер, клиент или transparent. В данном случае нам нужен режим сервера, и после ввода команды vtp mode server система выдает сообщение, что устройство уже находится в режиме сервера. Далее мы должны настроить VTP-домен, для чего используем команду vtp domain nwking.org. Зачем это нужно? Если в сети имеется другое устройство с большим номером ревизии, все остальные устройства с меньшим номером начинают реплицировать базу данных VLAN с этого устройства. Однако это происходит только в том случае, когда устройства имеют одинаковое доменное имя. Например, если вы работаете в nwking.org, вы указываете этот домен, если в Cisco, то домен сisco.com и так далее. Доменное имя устройств вашей компании позволяет отличить их от устройств другой компании или любых других внешних устройств сети. Если вы присваиваете устройству доменное имя компании, то делаете его частью сети этой компании.

Следующее, что нужно сделать – это установить пароль VTP. Он нужен для того, чтобы хакер, обладая устройством с большим номером ревизии, не смог скопировать свои настройки VTP на ваш свитч. Я ввожу пароль cisco с помощью команды vtp password cisco. После этого репликация данных VTP между свитчами будет возможна только при совпадении паролей. Если будет использован неправильный пароль, обновления базы данных VLAN не произойдёт.

Давайте попробуем создать еще несколько VLAN. Для этого я использую команду config t, командой vlan 200 создаю сеть под номером 200, присваиваю ей имя TEST и сохраняю изменения командой exit. Затем я создаю ещё одну сеть vlan 500 и называю её TEST1. Если сейчас ввести команду show vlan, то в таблице виртуальных сетей свитча можно увидеть эти две новые сети, к которым не приписано ни одного порта.

Давайте перейдём с SW1 и посмотрим его VTP-статус. Мы видим, что здесь ничего не изменилось, кроме имени домена, число сетей VLAN осталось равным 7. Мы не видим появления созданных нами сетей, потому что пароль VTP не совпадает. Давайте установим пароль VTP на этом свитче, последовательно введя команды conf t, vtp pass и vtp password сisco. Система выдала сообщение, что база данных VLAN устройства теперь использует пароль сisco. Еще раз взглянем на статус VTP, чтобы проверить, прошла ли репликация информации. Как видите, число существующих VLAN автоматически увеличилось до 9.

Если посмотреть на базу данных VLAN этого свитча, то видно, что в ней автоматически появились созданные нами сети VLAN200 и VLAN500.

То же самое нужно проделать с последним свитчем SW2. Введем команду show vlan – вы видите, что в ней не произошло никаких изменений. Аналогично нет никаких изменений в статусе VTP. Для того, чтобы данный свитч обновил информацию, нужно также настроить пароль, то есть ввести те же команды, что и для SW1. После этого число сетей VLAN в статусе SW2 увеличится до 9.

Вот для чего нужен протокол VTP. Это отличная штука, обеспечивающая автоматическое обновление информации во всех клиентских сетевых устройствах после внесения изменений в устройство-сервер. Вам не нужно вручную вносить изменения в базу данных VLAN всех свитчей – репликация происходит автоматически. Если у вас имеется 200 сетевых устройств, внесенные изменения одновременно сохранятся на всех двухстах устройствах. На всякий случай нам нужно убедиться, что SW2 также является VTP-клиентом, поэтому зайдем в настройки командой config t и введем команду vtp mode client.

Таким образом, в нашей сети только первый свитч находится в режиме VTP Server, два остальных работают в режиме VTP Client. Если я сейчас я войду в настройки SW2 и введу команду vlan 1000, то получу сообщение: «настройка VTP VLAN не разрешена, когда устройство находится в режиме client». Таким образом, я не могу вносить никаких изменений в базу данных VLAN, если свитч находится в режиме VTP-клиента. Если я хочу внести какие-то изменения, мне нужно перейти на свитч-сервер.

Я захожу в настройки терминала SW0 и ввожу команды vlan 999, name IMRAN и exit. Эта новая сеть появилась в базе данных VLAN данного свитча, и если я теперь перейду в базу данных свитча-клиента SW2, то увижу, что здесь появилась та же самая информация, то есть произошла репликация.

Как я сказал, VTP является отличной частью программного обеспечения, но при неправильном использовании этот протокол способен нарушить работу целой сети. Поэтому вам нужно очень осторожно обращаться с сетью компании, если имя домена и пароль VTP не заданы. В этом случае все, что нужно хакеру – это вставить кабель своего свитча в сетевую розетку на стене, подсоединиться к любому офисному свитчу по протоколу DTP и затем, используя созданный транк, обновить всю информацию по протоколу VTP. Так хакер сможет удалить все важные сети VLAN, пользуясь тем, что номер ревизии его устройства выше номера ревизии остальных свитчей. При этом свитчи компании автоматически заменят всю информацию базы данных VLAN информацией, реплицированной с вредоносного свитча, и вся ваша сеть рухнет.

Это связано с тем, что компьютеры с помощью сетевого кабеля подсоединены к конкретному порту свитча, к которому привязана сеть VLAN 10 или сеть VLAN20. Если эти сети будут удалены из базы данных LAN свитча, то он автоматически отключит порт, принадлежащий несуществующей сети. Обычно сеть компании может рухнуть именно потому, что свитчи просто отключат порты, связанные с VLAN, которые были удалены при очередном обновлении.

Для того, чтобы предотвратить возникновение такой проблемы, нужно установить доменное имя и пароль VTP или же использовать функцию Cisco Port Security, которая позволяет управлять MAC-адресами портов свитчей, вводя различные ограничения по их использованию. Например, если кто-то посторонний попробует изменить MAC-адрес, порт немедленно отключится. Очень скоро мы вплотную познакомимся с этой функцией коммутаторов Cisco, а сейчас вам достаточно знать, что Port Security позволяет убедиться в том, что VTP защищен от злоумышленника.

Теперь поговорим о настройках VTP Pruning. Если посмотреть на топологию сети, можно увидеть, что все три свитча имеют одинаковую базу данных VLAN, это означает, что сети VLAN10 и VLAN20 являются частью всех 3-х свитчей. Технически свитчу SW2 не нужна сеть VLAN20, потому что у него нет портов, относящихся к этой сети. Однако независимо от этого весь трафик, направленный из компьютера Laptop0 по сети VLAN20 попадает на свитч SW1 и от него по транку поступает на порты SW2. Ваша основная задача как сетевого специалиста – сделать так, чтобы по сети передавалось как можно меньше лишних данных. Вы должны обеспечить передачу необходимых данных, но как ограничить передачу информации, которая не нужна данному устройству?

Вы должны убедиться в том, что трафик, предназначенный для устройств сети VLAN20, не будет поступать на порты SW2 через транк, когда этого не требуется. То есть трафик Laptop0 должен доходить до SW1 и далее к компьютерам сети VLAN20, но не должен выходить за пределы правого транк-порта SW1. Это можно обеспечить с помощью VTP Pruning.

Для этого нам нужно зайти в настройки VTP-сервера SW0, потому что как я уже говорил, настройки VTP можно производить только через сервер, зайти в глобальные настройки конфигурации и набрать команду vtp pruning. Поскольку Packet Tracer это всего лишь программа-симулятор, в её подсказках для командной строки такой команды нет. Однако когда я наберу vtp pruning и нажму «Ввод», система сообщит, что режим vtp pruning недоступен.

Использовав команду show vtp status, мы увидим, что режим VTP Pruning находится в состоянии disabled, поэтому нам нужно сделать его доступным, переведя в положение enable. Сделав это, мы активируем режим VTP Pruning на всех трех свитчах нашей сети в пределах сетевого домена.

Позвольте мне напомнить, что такое VTP Pruning. Когда мы включаем этот режим, свитч-сервер SW0 сообщает свитчу SW2, что на его портах настроена только сеть VLAN10. После этого свитч SW2 сообщает свитчу SW1, что ему не нужен никакой трафик кроме трафика, предназначенного для сети VLAN10. Теперь благодаря VTP Pruning свитч SW1 обладает информацией, что ему не нужно посылать трафик VLAN20 по транку SW1-SW2.

Для вас как администратора сети это очень удобно. Вам не нужно вручную вводить команды, так как свитч достаточно умен, чтобы посылать именно то, что требуется конкретному сетевому устройству. Если завтра вы разместите в соседнем здании еще одно подразделение сотрудников отдела маркетинга и подсоедините его сеть VLAN20 к свитчу SW2, этот свитч немедленно сообщит свитчу SW1, что теперь у него имеются сети VLAN10 и VLAN20, и попросит передавать ему трафик для обеих сетей. Эта информация постоянно обновляется на всех устройствах, что делает связь более эффективной.

Есть ещё один способ конкретизировать передачу трафика – это использовать команду, которая разрешает передачу данных только для указанной VLAN. Я захожу в настройки свитча SW1, где меня интересует порт Fa0/4, и ввожу команды int fa0/4 и switchport trunk allowed vlan. Поскольку я уже знаю, что SW2 имеет только VLAN10, я могу указать свитчу SW1, чтобы его транк-порт пропускал только трафик для этой сети, применив команду allowed vlan. Таким образом, я запрограммировал транк-порт Fa0/4 на передачу трафика только для VLAN10. Это означает, что данный порт не пропустит дальше трафик VLAN1, VLAN20 или какой-либо другой сети, кроме указанной.

Вы можете спросить, что лучше использовать — VTP Pruning или команду allowed vlan. Ответ носит субъективный характер, потому что в некоторых случаях имеет смысл использовать первый способ, а в некоторых – второй. Как администратор сети, вы сами должны выбрать оптимальное решение. В каких-то случаях решение запрограммировать порт на пропуск трафика определенной VLAN может быть хорошим, а в каких-то – плохим. В случае нашей сети использование команды allowed vlan может быть оправданным, если мы не собираемся менять топологию сети. Но если кто-либо в дальнейшем захочет добавить к SW 2 группу устройств, использующих VLAN20, более целесообразно применить режим VTP Pruning.

В последней команде можно использовать 5 параметров. All означает, что разрешена передача трафика всех сетей VLAN, none – передача трафика для всех VLAN запрещена. Если использовать параметр add, можно добавить пропуск трафика для еще одной сети. Например, у нас разрешен трафик VLAN10, а командой add можно разрешить также пропуск трафика сети VLAN20. Команда remove позволяет удалить одну из сетей, например, если использовать параметр remove 20, останется только передача трафика VLAN10.

Теперь рассмотрим native VLAN. Мы уже говорили, что native VLAN представляет собой виртуальную сеть для пропуска нетегированного трафика через конкретный транк-порт.

Вернемся к логической топологии сети в окне Packet Tracer. Если я использую команду switchport trunk native vlan 20 для порта свитча Fa0/4, то весь трафик сети VLAN20 будет проходить по транку Fa0/4 – SW2 нетегированным. Когда свитч SW2 получит этот трафик, то подумает: «это нетегированный трафик, значит, я должен направить его в сеть native VLAN». Для этого свитча native VLAN – это сеть VLAN1. Сети 1 и 20 никак не связаны, но поскольку используется режим native VLAN, у нас появляется возможность направить трафик VLAN20 в совершенно другую сеть. Однако этот трафик будет некапсулированным, а сами сети все равно должны совпадать.

Давайте рассмотрим это на примере. Я войду в настройки SW1 и использую команду switchport trunk native vlan 10. Теперь любой трафик VLAN10 будет исходить из транк-порта нетегированным. Когда он достигнет транк-порта SW2, свитч поймет, что должен направить его в VLAN1. Вследствие такого решения трафик не сможет достичь компьютеров PC2, 3 и 4, так как они подключены к access-портам свитча, предназначенным для VLAN10.

Технически это вызовет появление сообщения системы о том, что native VLAN порта Fa0/4, который является частью VLAN10, не совпадает с портом Fa0/1, который выступает частью VLAN1. Это означает, что указанные порты не смогут работать в режиме транка из-за несовпадения native VLAN.