native ethernet что это

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

VLAN для начинающих. Общие вопросы

Прежде чем продолжить сделаем краткое отступление о работе локальных сетей. В данном контексте мы будем говорить об Ethernet-сетях описанных стандартом IEEE 802.3, куда входят всем привычные проводные сети на основе витой пары. Основой такой сети является коммутатор (свич, switch), который работает на втором уровне сетевой модели OSI (L2).

Коммутатор анализирует заголовки каждого входящего кадра и заносит соответствие MAC-адреса источника в специальную MAC-таблицу, после чего кадр, адресованный этому узлу, будет направляться сразу на определенный порт, если МАС-адрес получателя неизвестен, то кадр отправляется на все порты устройства. После получения ответа коммутатор привяжет MAC-адрес к порту и будет отправлять кадры только через него.

Как мы уже говорили выше, к широковещанию прибегает сам коммутатор, когда получает кадр MAC-адрес которого отсутствует в MAC-таблице, а также узлы сети, отправляя кадры на адрес FF:FF:FF:FF:FF:FF, такие кадры будут доставлены всем узлам сети в широковещательном сегменте.

А теперь вернемся немного назад, к доменам коллизий и вспомним о том, что в нем может передаваться только один кадр одновременно. Появление широковещательных кадров снижает производительность сети, так как они доставляются и тем, кому надо и тем, кому не надо. Делая невозможным в это время передачу целевой информации. Кроме того, записи в MAC-таблице имеют определенное время жизни, по окончании которого они удаляются, что снова приводит к необходимости рассылки кадра на все порты устройства.

Чем больше в сети узлов, тем острее стоит проблема широковещания, поэтому широковещательные домены крупных сетей принято разделять. Это уменьшает количество паразитного трафика и увеличивает производительность, а также повышает безопасность, так как ограничивает передачу кадров только своим широковещательным доменом.

Как это можно сделать наиболее простым образом? Установить вместо одно коммутатора два и подключить каждый сегмент к своему коммутатору. Но это требует покупки нового оборудования и, возможно, прокладки новых кабельных сетей, поэтому нам на помощь приходит технология VLAN.

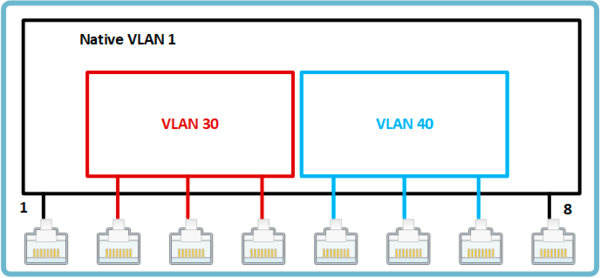

Давайте рассмотрим, как работает коммутатор с виртуальными сетями. В нашем примере мы возьмем условный 8-портовый коммутатор и настроим на нем три порта на работу с одним VLAN, а еще три порта с другим.

Каждый VLAN обозначается собственным номером, который является идентификатором виртуально сети. Порты, которые не настроены ни для какого VLAN считаются принадлежащими Native VLAN, по умолчанию он обычно имеет номер 1 (может отличаться у разных производителей), поэтому не следует использовать этот номер для собственных сетей. Порты, настроенные нами для работы с VLAN, образуют как-бы два отдельных виртуальных коммутатора, передавая кадры только между собой. Каким образом это достигается?

В порт, принадлежащий определенному VLAN, могут быть отправлены только пакеты с тегом, принадлежащим этому VLAN, остальные будут отброшены. Фактически мы только что разделили единый широковещательный домен на несколько меньших и трафик из одного VLAN никогда не попадет в другой, даже если эти подсети будут использовать один диапазон IP. Для конечных узлов сети такой коммутатор нечем ни отличается от обычного. Вся обработка виртуальных сетей происходит внутри.

Такие порты коммутатора называются портами доступа или нетегированными портами (access port, untagged). Обычно они используются для подключения конечных узлов сети, которые не должны ничего знать об иных VLAN и работать в собственном сегменте.

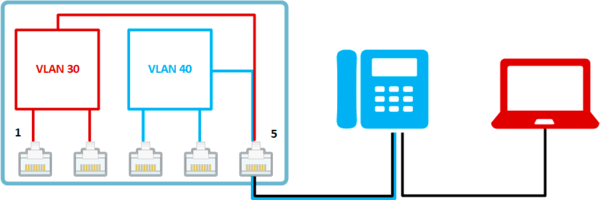

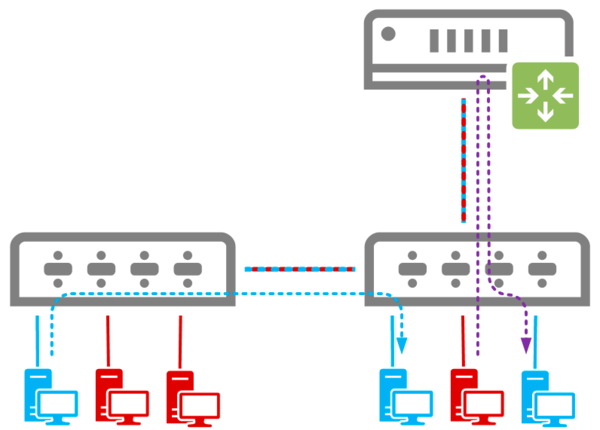

А теперь рассмотрим другую картину, у нас есть два коммутатора, каждый из которых должен работать с обоими VLAN, при этом соединены они единственным кабелем и проложить дополнительный кабель невозможно. В этом случае мы можем настроить один или несколько портов на передачу тегированного трафика, при этом можно передавать как трафик любых VLAN, так и только определенных. Такой порт называется магистральным (тегированным) или транком (trunk port, tagged).

Так как кадр 802.1Q отличается от обычного Ehternet-кадра, то работать с ним могут только устройства с поддержкой данного протокола. Если на пути тегированного трафика попадется обычный коммутатор, то такие кадры будут им отброшены. В случае доставки 802.1Q кадров конечному узлу сети такая поддержка потребуется от сетевой карты устройства. Если на магистральный порт приходит нетегированный трафик, то ему обычно назначается Native VLAN.

Все кадры, попадающие с порта доступа в коммутатор, получают тег с VLAN ID 40 и могут покинуть коммутатор только через порты, принадлежащие этому VLAN или транк. Таким образом любые широковещательные запросы не уйдут дальше своего VLAN. Получив ответ узел сети формирует кадр и отправляет его адресату. Далее в дело снова вступают коммутаторы, сверившись с MAC-таблицей они отправляют кадр в один из портов, который будет либо принадлежать своему VLAN, либо будет являться магистральным. В любом случае кадр будет доставлен по назначению без использования маршрутизатора, только через коммутаторы.

Совсем иное дело, если узел одного из VLAN хочет получить доступ к узлу другого VLAN. В нашем случае узел из красной сети (VLAN ID 30) хочет получить доступ к узлу синей сети (VLAN ID 40). Узел источник знает IP-адрес адресата и также знает, что этот адрес не принадлежит его сети. Поэтому он формирует IP-пакет на адрес основного шлюза сети (роутера), помещает его в Ethernet-кадр и отправляет на порт коммутатора. Коммутатор добавляет к кадру тег с VLAN ID 30 и доставляет его роутеру.

Роутер получает данный кадр, извлекает из него IP-пакет и анализирует заголовки. Обнаружив адрес назначения, он сверяется с таблицей маршрутизации и принимает решение куда отправить данный пакет дальше. После чего формируется новый Ethernet-кадр, который получает тег с новым VLAN ID сети-получателя в него помещается IP-пакет, и он отправляется по назначению.

Таким образом любой трафик внутри VLAN доставляется только с помощью коммутаторов, а трафик между VLAN всегда проходит через маршрутизатор, даже если узлы находятся в соседних физических портах коммутатора.

Говоря о межвлановой маршрутизации нельзя обойти вниманием такие устройства как L3 коммутаторы. Это устройства уровня L2 c некоторыми функциями L3, но, в отличие от маршрутизаторов, данные функции существенно ограничены и реализованы аппаратно. Этим достигается более высокое быстродействие, но пропадает гибкость применения. Как правило L3 коммутаторы предлагают только функции маршрутизации и не поддерживают технологии для выхода во внешнюю сеть (NAT) и не имеют брандмауэра. Но они позволяют быстро и эффективно осуществлять маршрутизацию между внутренними сегментами сети, в том числе и между VLAN.

Маршрутизаторы предлагают гораздо большее число функций, но многие из них реализуются программно и поэтому данный тип устройств имеет меньшую производительность, но гораздо более высокую гибкость применения и сетевые возможности.

При этом нельзя сказать, что какое-то из устройств хуже, каждое из них хорошо на своем месте. Если мы говорим о маршрутизации между внутренними сетями, в том числе и о межвлановой маршрутизации, то здесь предпочтительно использовать L3 коммутаторы с их высокой производительностью, а когда требуется выход во внешнюю сеть, то здесь нам потребуется именно маршрутизатор, с широкими сетевыми возможностями.

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Иногда нам может потребоваться разделить локальную сеть на несколько отдельных сегментов. Например, в компании несколько отделов: Отдел кадров, Производство, Высшее руководство, Технический отдел. Каждый отдел может иметь серверы, доступ к которым нужно ограничить сотрудникам из других отделов.

С одной стороны теоретически это легко реализовать. Ведь можно создать отдельную сетевую инфраструктуру для каждой сети.

Но с другой стороны проблема в том, что довольно сложно планировать такую сеть. Кроме того, может потребоваться изменить и саму конфигурацию сети.

Поэтому гораздо проще создать общую физическую сеть с последующим логическим сегментированием определенных частей сети.

Данный подход позволяет гораздо гибче планировать и управлять сетью, а также повышает безопасность сети.

Сегментированные сети и называются виртуальными локальными сетями (VLAN- Virtual LAN)

Как можно разделить одну физическую сеть на несколько виртуальных?

Суть технологии заключается в том, что в Ethernet кадр вставляется специальная 4-х байтовая метка. Метка содержит 12-битный идентификатор VLAN, максимальное значение которого 4096. То есть всего может быть 4096 VLAN

Для начала настроим сеть с одним коммутатором:

По умолчанию все порты коммутатора принадлежат VLAN 1, поэтому все компьютеры будут “видеть” друг друга. В этом легко убедиться, запустив утилиту Ping на всех хостах.

switch(config)# vlan 23

switch(config-vlan)# name Management

Затем аналогично создадим и остальные VLAN.

Теперь назначим порты 0/1, 0/2, 0/3, 0/4, 0/5 в VLAN 23:

switch(config)# interface fastethernet 0/1

switch(config-if)# switchport mode access

switch(config-if)# switchport access vlan 23

Если портов слишком много, то будет довольно утомительно вводить одни и те же команды, поэтому гораздо удобнее выделить диапазон портов. Для этого выполни команду

switch(config) interface range fastethernet 0/1-5

Все остальные порты назначим по той же схеме.

Теперь попробуй выполнить команду Ping на каждом компьютере. Компьютеры из другой VLAN уже не доступны.

Помни, что все введенные команды и конфигурация хранятся в оперативной памяти, поэтому при отключении питания все настройки будут удалены.

Как сохранить настройки?

Все настройки записываются в энергонезависимую память NVRAM. Для этого выполни

switch# copy running-config startup-config

При включении питания конфигурация из NVRAM записывается в оперативную память.Чтобы проверить произведенные настройки в оперативной памяти выполним команду

switch# show running-config

Для просмотра настроек, сохраненных в NVRAM выполни

switch# show startup-config

Просмотр сведений о VLAN

Для просмотра информации о VLAN выполни команду

Кстати, конфигурация VLAN сохраняется в отдельном файле, не в NVRAM. Файл с конфигурацией о VLAN хранится во Flash памяти коммутатора. Поэтому командой show running-config мы не увидим никакую информацию о VLAN.

Чтобы уивдеть файл, содержащий данные о VLAN выполни команду

и ты увидишь файл vlan.dat

Теперь подключим к нашему коммутатору еще один коммутатор и выполним те же настройки

Однако компьютеры разных коммутаторов одного VLAN почему-то недоступны друг другу, хотя в рамках одного коммутатора все “видят” друг друга.

Все верно. Дело в том, что в технологии VLAN существуют 2 таких понятия, как порт доступа ( access port ) и магистральный порт ( trunk port ), а также связанные с ними нетегированный ( untagged ) и тегированный ( tagged ) кадры соответственно.

Все конечные устройства, такие как компьютер подключаются к портам доступа. Компьютеры вообще не знают, что принадлежат определенной VLAN, но это знает только коммутатор. Поэтому между коммутатором и компьютерами проходят нетегированные кадры, то есть кадры без метки-идентификатора VLAN.

Однако, если мы соединяем друг с другом коммутаторы, на которых настроен VLAN, то порты, их соединяющие, настраиваются как магистральные.

Во все исходящие кадры коммутатор вставляет соответствующую метку-идентификатор VLAN. Такие кадры называются тегированные.

Режимы работы trunk

Для автоматической настройки магистрального порта коммутаторы Cisco поддерживают специальный протокол DTP (Dynamic Trunk Protocol), который периодически посылает кадры соседним портам. Все коммутаторы поддерживают 4 режима работы магистрального порта

В таблице указано в какое состояние перейдут порты автоматически в зависимости от установленных на них режимах:

Режимы противоположных портов

Вопросы построения сети. ЛВС: стандарты и протоколы (часть 2)

Протоко́л (др.-греч. πρωτόκολλον; от πρώτος «первый» + κόλλα «клей») изначально — документ, фиксирующий какое-либо событие, факт или договорённость.

Разберемся в базовых протоколах с стандартах

Группа стандартов Ethernet IEEE 802.3

Для подключения клиентских устройств рекомендуется поддержка следующих стандартов:

IEEE 802.3z (1 Гбит/с);

IEEE 802.3u (100 Мбит/с);

IEEE 802.3 (10 Мбит/с).

Для подключения активного сетевого оборудования между собой рекомендуется поддержка следующих стандартов:

IEEE 802.3z (1 Гбит/с);

IEEE 802.3ae-2002 (10 Гбит/с);

IEEE 802.3ba (40 Гбит/с) — да, время пришло.

Питание по PoE (Power over Ethernet)

Если для подключения оконечных сетевых устройств нужно active PoE, то необходимо предусмотреть коммутаторы доступа с поддержкой нужных стандартов active PoE. Для наглядности ниже таблица по основным характеристиками active PoE:

Стандарт

Мощность на PSE (Power Supply Equipment), Вт

Мощность на PD (Powered Device), Вт

IEEE 802.3bt Type 3 (PoE++)

Следует различать две характеристики мощности:

PSE (Power Supply Equipment) — мощность, которую коммутатор готов выдать на порт;

PD (Powered Device) — мощность, которая дойдет до оборудования (с учетом потерь).

VLAN (Virtual Local Area Network)

Не рекомендуется использовать VLAN 1 для передачи пользовательских данных. Рекомендуется использовать диапазон VLAN’ов с 2 по 1000 включительно.

Деление устройств на VLAN’ы рекомендуется выполнять из соображений получения общего сетевого доступа для последующего применения ACL. В большинстве случаев это существенно упростит задачу конфигурирования межсетевого экрана.

Протоколы обмена базой данных VLAN’ов

Протоколы обмена базой данных VLAN’ов рекомендуется отключить. Примеры протоколов обмена базой данных VLAN’ов:

VTP (VLAN Trunk Protocol);

GVRP (Generic VLAN Registra on Protocol).

Саму возможность передачи сообщений протоколов для обмена базой данных VLAN’ов также лучше отключить (использование transparent mode также не рекомендуется, т.к. это создает среду для передачи сообщений данного протокола).

DTP (Dynamic Trunking Protocol)

DTP рекомендуется отключить, тип порта рекомендуется указать явно как access или trunk.

LACP (Link Aggregation Control Protocol)

Для объединения нескольких физических каналов в один логический рекомендуется применять протокол LACP (IEEE 802.3ad) с целью предотвращения возможных L2 петель в сети, которые могут быть вызваны ошибкой конфигурации или коммутации, в случае использования статически заданной агрегации портов.

STP (Spanning Tree Protocol)

Для минимизации использования проприетарных протоколов в сети, рекомендуется применение открытого протокола MSTP (Multiple Spanning Tree Protocol, IEEE 802.1s) с грамотным построением дерева STP. Перечислим основные рекомендации, которые помогут ничего не забыть:

На всех портах типа access рекомендуется включить port edge с двумя целями:

a) Отсутствие лишних сообщений STP TCN в L2 домене при выключении / включении устройства в порт коммутатора;

b) Быстрое включение передачи пользовательских данных при включении устройства в порт коммутатора;

На всех портах типа access рекомендуется включить stp guard root, а также bpdu guard, чтобы при появлении BPDU-пакета порт переходил в состояние error disabled;

На downlink портах коммутаторов ядра распределения рекомендуется включить технологии root guard;

Для настройки портов сторонних подключений, таких как провайдер Интернета, рекомендуется включить фильтрацию BPDU (bpdu lter);

Uplink порты коммутаторов распределения к резервному коммутатору ядра должны быть в роли Alternate;

Нежелательно использование half duplex портов;

На всех trunk портах рекомендуется явно указать тип порта point-to-point, чтобы гарантировать быструю сходимость протокола STP;

Storm-control

Рекомендуется предусмотреть механизм контроля широковещательных (broadcast), многоадресных (multicast) штормов. Максимальный уровень broadcast или multicast трафика рекомендуется выставить на 10 процентов от полосы пропускания интерфейса. При достижении порогового значения будет хорошо, если система как минимум будет отправлять SNMP trap и syslog сообщение.

DHCP snooping

На всех коммутаторах (и на всех VLAN-ах) рекомендуется включить DHCP snooping. Все порты коммутаторов должны быть недоверенными, кроме uplink портов и портов подключения к DHCP серверу.

Dynamic ARP inspection

На всех VLAN’ах, где включен DHCP snooping и нет оконечных сетевых устройств со статическими настройками IP-адресации, рекомендуется включить Dynamic ARP inspection.

Для стабильной работы протокола некоторые производители предусматривают использование FTP или TFTP серверов для резервного хранения базы данных механизма Dynamic ARP inspection. Таким образом, в случае перезагрузки коммутатора оборудование сможет восстановить базу данных из резервной копии на FTP/TFTP сервере.

LLDP (Link Layer Discovery Protocol, IEEE 802.1AB)

Активное сетевое оборудование чаще всего будет поддерживать протокол LLDP, который позволяет сетевым устройствам анонсировать в сеть информацию о себе и о своих возможностях, а также собирать эту информацию о соседних устройствах. Протокол LLDP рекомендуется выключить на портах подключения к сторонним сетевым устройствам, например, к оборудованию оборудованию провайдеров.

Proxy ARP

Proxy ARP (RFC 1027) лучше отключить или использовать осознанно, так как это позволяет не использовать адрес шлюза в сетевых настройках оконечных сетевых устройств, что может дать ложные представление о корректности сетевых настроек. Например, если в сетевых настройках принтера нет адреса шлюза по умолчанию или он некорректный, но Proxy ARP позволит принтеру корректно работать. При замене оборудования или выключении Proxy ARP неправильно настроенные устройства не будут работать корректно.

VRRP (Virtual Router Redundancy Protocol)

Для объединения двух маршрутизаторов в один виртуальный маршрутизатор и назначения общего виртуального IP-адреса, рекомендуется использовать открытый протокол VRRP (RFC 5798).

OSPF (Open Shortest Path First)

Для осуществления обмена IP маршрутами между L3 устройствами сети рекомендуется использовать протокол OSPF (RFC 2328, RFC 5709). Для достижения максимально быстрой сходимости протокола OSPF рекомендуется использование протокола BFD (Bidirectional Forwarding Detection, RFC 5880, RFC 5881) совместно с OSPF. BFD позволяет сократить время обнаружения проблемы на канале до 50 мс.

Для обеспечения безопасности протокола OSPF рекомендуется обеспечить шифрование передаваемых служебных сообщений протокола OSPF методом MD5 или hmac-sha-256 (наиболее приоритетный метод).

Наиболее общие настройки сетевого оборудования

Доступ на активное сетевое оборудование

Для аутентификация на оборудование рекомендуется применение RADIUS сервера. В случае недоступности RADIUS сервера должна применяться локальная аутентификация;

Пароль от локальной учетной записи рекомендуется хранить на оборудовании в зашифрованном виде;

Для подключения к сетевому оборудованию рекомендуется использовать SSHv2, HTTPS, API;

В целях безопасности доступы по HTTP и telnet рекомендуется закрыть;

Порт для подключения по протоколу SSH рекомендуется заменить со стандартного TCP/22 на кастомный TCP/XXXX. Эта мера не так значительна, но мы стараемся использовать все возможности для увеличения времени потенциального взлома;

Для доступа на активное сетевое оборудование рекомендуется предусмотреть ACL (Access- Control List), определяющие адреса устройств, с которых разрешено подключаться к оборудованию;

Типы портов (L2)

Access порт – это порт, который передает и принимает только нетегированные фреймы.

Trunk порт – это порт, который передает и принимает тегированные фреймы, без тега передается и принимается только native VLAN.

Гибридный порт – передает и принимает тегированные и нетегированные фреймы, при этом в качестве нетегированного фрейма можно передавать не native VLAN. Может потребоваться при подключении некоторых типов оконечных устройств, таких как IP-телефоны, точки доступа Wi-Fi (в режиме local switched).

Рекомендации по настройке access и гибридных портов:

ARP-inspection (только если устройство получает IP-адрес динамически);

rate-limit (multicast, broadcast);

switch off SNMP trap, SYSLOG;

выключить DTP negotiation;

IEEE 802.1x (при необходимости авторизации);

Port-Security (при необходимости).

Рекомендации по конфигурации trunk портов между коммутаторами

В качестве native VLAN рекомендуется использовать дефолтный VLAN 1;

Рекомендуется включить SNMP trap и логирование SYSLOG (изменение статусов Up, Down);

На всех trunk портах рекомендуется явно указать тип порта point-to-point;

На всех trunk портах рекомендуется разрешить все VLAN’ы, которые используются на коммутаторе.

Рекомендации к конфигурации ACL

Для уменьшения “площади атаки” рекомендуется разработать и внедрить правила ACL между различными сегментами сети. Трафик, не разрешенный в явном виде, рекомендуется блокировать. Для простоты управления и визуализации правил удобно использовать матрицу правил, например:

Сети для самых маленьких. Часть вторая. Коммутация

После скучного рассказа о подключении к кошкам переходим к настройке сети. В этот раз темы будут для новичков сложные, для старичков избитые. Впрочем сетевым аксакалам едва ли удастся почерпнуть что-то новое из этого цикла. Итак, сегодня:

а) аккуратно впитываем теорию о коммутаторах, уровнях сетевой модели, понятии инкапсуляции и заголовков (не пугайтесь — еще не время),

б) собираем спланированную в нулевой части цикла сеть,

в) настраиваем VLAN’ы, разбираемся с access и trunk-портами и тегированными Ethernet-фреймами,

г) соотносим текущие знания со стеком протоколов TCP/IP и моделью OSI (да, наконец-то мы ее коснёмся).

Перед тем, как вы обратитесь к практике, настоятельно рекомендуем почитать нулевую часть, где мы всё спланировали и запротоколировали.

Теория

Для начала необходимо определится с определениями и детерминировать терминологию. В начале пути с этим могут быть трудности, несмотря на горы википедии и прорву технических статей.

Рассмотрим самые общие термины, поскольку что такое коммутатор и маршрутизатор вы, во-первых, представляете, во-вторых, по ходу не раз ещё их затронем. Итак, тронулись:

СКС — структурированная кабельная система — это определение вы в любом яндексе найдёте. На деле это все провода, розетки, патчпанели и патчкорды, то есть грубо говоря, это физика вашей сети в узком смысле, в широком — это совокупность сетей: ЛВС, телефонные сети, системы видеонаблюдения и прочее. Это отдельный очень большой и порой сложный пласт знаний и технологий, который вообще не имеет точек пересечения с настройкой, поэтому к нему мы более обращаться не будем. Привели мы этот термин по большей части для того, чтобы читатель чувствовал отличие от следующего.

ЛВС = Локальная Вычислительная Сеть = LAN = Local Area Network. Актуальность слова “Вычислительная” сейчас можно поставить под сомнение, так же, как в слове ЭВМ. Всё-таки, говоря о современных сетях и устройствах, мы давно уже не держим в уме термин «вычисления», несмотря на то, что глубинная суть осталась неизменной. В этом плане буржуйские термин более универсален и даёт более простое представление о своём значении.

Итак, локальная сеть — в первом приближении — это сеть вашей организации. Вот, к примеру, обслуживаем мы сейчас сеть компании «Лифт ми Ап» с двумя офисам, так вот сети этих двух офисов и будут являться локальной сетью.

При втором приближении, локальной называют сеть, которая находится под управлением одного сетевого администратора. То есть, например, вы отвечаете за районный сегмент сети провайдера, в таком случае ваша районная сеть со всеми подсетями будет являться локальной, в то время, как вышестоящая сеть и сети других районов уже нет, так как за них отвечает уже другие люди. Вообще говоря, это уже MAN — Metropolian Area Network — сеть уровня города. Но в какой-то степени к ней можно применить понятие LAN и уж тем более VLAN.

С точки зрения меня, как абонента этого провайдера, моя локальная сеть — это всё, что до моего домашнего роутера. Интуитивно, наверно, все понимают о чём идёт речь.

Именно с локальными сетями мы и будем иметь дело в ближайших выпусках.

И последнее, что хотелось бы отметить в связи с ЛВС — это IP-адресация.

Все вы знаете, что когда вы включаете какой-нибудь домашний Wi-Fi-роутер в сеть, он обычно выдаёт вам IP-адрес, вроде 192.168.1.x. Почему именно 192.168 в начале?

Дело в том, что все IP адреса делятся на приватные (private, он же внутренний, “серый”, локальный), и публичные. Публичные используются в интернет, каждый адрес уникален, их распределение контролирует организация IANA(Internet Assigned Numbers Authority).

Приватные используются для адресации хостов (ну, строго говоря, не хостов, а интерфейсов) внутри ЛВС, их распределение никто не контролирует. Для них выделили три диапазона адресов (по одному из каждого класса):

10.0.0.0 — 10.255.255.255

172.16.0.0 — 172.31.255.255

192.168.0.0 — 192.168.255.255

Важный момент касаемо “классов адресов”, об этом уже как-то писали на хабре: классов адресов уже давно не существует. Позже мы обстоятельно поговорим об адресации, но пока рекомендация такая: забыть про существование классов адресов, чтобы не попасть впросак на собеседовании или в разговоре.

Это те адреса, которые вы можете использовать в своей частной сети. Они вполне могут повторяться (и повторяются) в разных локальных сетях, и за её пределы они не выходят. Приватный адрес на то и приватный, поэтому любой пакет с адресом из диапазонов, указанных выше, попавший к провайдеру, будет отбрасываться.

Если вернуться к нашей старой схеме то вы увидите, что для своей сети мы выбрали приватные адреса из диапазона 172.16.0.0 — 172.31.255.255.

Достаточно подробно об IP-адресах можно почитать тут и тут.

У всех провайдеров и во внутренней сети любой крупной организации используются именно эти серые подсети. Если только вы не государственный ВУЗ, которому в своё время выпала сеть на несколько тысяч публичных адресов: Кемеровский Государственный Университет, к примеру, не озадачивается NAT’ом и прочей чепухой — просто на все компьютеры университетской сети раздаются белые IP.

Ещё раз: у нас есть три способа разграничить широковещательные домены:

1) Поставить маршрутизатор и разнести хосты в разные подсети,

2) Разделить сеть VLAN’ами,

3) Порвать кабель.

Ну и самая жесть, которой часто сторонятся начинающие: OSI. Open System Interconnection. Вообще в двух словах, чтобы мозг не захламить за одно занятие. Эту модель называют эталонной, потому что в реальном мире дело не дошло до реализации. Но она само совершенство, поэтому инженеры и админы вворачивают это слово повсюду.

В основе лежат 7 китов сетевой иерархии: 7 уровней. Сегодня коснёмся двух нижних: первый — физический — это представление информации в виде сигналов, прямо скажем, битов. Задача этого уровня сгенерировать электрический, оптический или радиосигнал, передать его в среду и принять его. К нему относится вся физика: интерфейсы, кабели, антенны, медиаконвертеры (конвертеры среды), репитеры, старые хабы. В общем низкоуровневая это работа. Это первый уровень модели OSI и стека TCP/IP.

Второй — канальный. На этом уровне работают коммутаторы. Идентификатор устройства здесь, это MAC-адрес. У каждого узла (компьютер, маршрутизатор, ноутбук, IP-телефон, любой Wi-Fi-клиент) есть этот уникальный адрес, который однозначно определяет устройство в локальной сети. В теории MAC-адреса не должны повторяться вообще, но на практике такое однако случается и в рамках одного широковещательного домена может приводить к сложноотлавливаемым проблемам.

Наиболее известным протоколом этого уровня является Ethernet. Данные на этом уровне передаются кусками, каждый из которых называется Ethernet-фрейм (он же Ethernet-кадр, он же PDU канального уровня). Что он представляет из себя?

Payload — это полезная нагрузка — данные сетевого уровня, которые вкладываются (инкапсулируются) в кадр. MAC Header (Заголовок) — это служебная информация канального (второго) уровня. Самые важные пока для нас элементы — это source MAC-address (адрес отправителя кадра) и Destination MAC-address (адрес получателя кадра).

Третий уровень — сетевой (IP, ARP)

Четвёртый — транспортный (TCP, UDP, ICMP)

С пятого по седьмой — сеансовый, представления и прикладной (в стеке TCP/IP они не различаются и называются просто прикладным. На нём работают протоколы вроде HTTP, FTP, telnet и многие другие)

В английской википедии утверждается, что ICMP относится к 3-му уровню, что является спорным моментом.

Сегодня мы акцентируемся на 1-м и 2-м уровнях, особенно на втором. Третьего и четвертого коснёмся в следующих выпусках.

Теперь проследим нелёгкий путь кадра.

Состояние покоя сети — утопия.

Вы пытаетесь пропинговать, например, адрес соседнего компьютера командой ping 192.168.1.118. Данные этого приложения показаны фиолетовым параллелепипедом.

За это отвечает протокол ICMP. В него инкапсулируется информация от приложения — это означает, что к данным 5-го уровня добавляется заголовок со служебной информацией 4-го уровня.

Его данные упаковываются (инкапсулируются) в IP-пакеты, где в заголовке указан IP-адрес получателя (192.168.1.118) и IP-адрес отправителя — логические адреса.

А затем всё это инкапсулируется в Ethernet-кадры с MAC-адресами отправителя и получателя — физическими адресами.

При формировании кадров в заголовке в качестве MAC-адреса источника (source) подставляется адрес вашего компьютера, а адресом получателя (destinantion) будет MAC-адрес компьютера — владельца IP-адреса 192.168.1.118 (о механизмах такого преобразования поговорим в следующий раз). То есть если бы вы смогли сфотографировать кадр, то вы бы увидели все эти данные в разрезе, так сказать.

На самом деле, нет ничего проще: запускаете какой-нибудь анализатор трафика, например, замечательный Wireshark и Ethereal, на своём компьютере и пингуете другой хост. Вот такую картину вы сможете лицезреть:

Вы это можете сделать прямо сейчас, читая эти строки, просто установив и запустив анализатор трафика.

В последнюю очередь сетевая карта вашего компьютера дробит фрейм на биты и отправляет их в кабель.

Коммутатор из поступивших битов собирает первоначальный кадр

Далее начинается интеллектуальный труд: из заголовка извлекается адрес получателя, перетрясается таблица MAC-адресов на предмет совпадения и, как только оное найдено, кадр без изменений отправляется в указанный порт. Если же адреса пока ещё нет или кадр пришёл широковещательный, то он направляется на все порты, кроме того, откуда пришёл.

Если адреса отправителя в таблице до сих пор не было, то в этот момент коммутатор добавит его.

Естественно, кадр опять передаётся в виде битов — это закон электроники, и вы должны просто всегда иметь это в виду.

Конечный хост, получив поток битов, собирает из них кадр, ещё только предполагая, что он предназначается ему.

Далее он сравнивает MAC-адрес получателя со своим и, если они совпадают, то заголовок второго уровня отбрасывается, а IP-данные передаются на обработку вышестоящему протоколу. Если адреса не совпадают, то кадр отбрасывается вместе со всем содержимым.

Далее сравниваются IP-адрес получателя и этого устройства. Если совпадают, то заголовок сетевого уровня отбрасывается, и данные передаются транспортному уровню (ICMP)

Конечный хост обработал ICMP-запрос (echo-request) и готов послать ICMP-ответ (echo-reply) вашему компьютеру с адресом 192.168.1.131 и далее пункты 1-3 повторяются уже для нового кадра

То, о чём мы писали до сих пор — это принцип работы любого коммутатора. Так делают даже простые длинки за 300 рублей.

Ну а теперь, давайте, коллеги, финальный рывок: добавим сюда ещё VLAN’ы.

С ними работают уже только управляемые коммутаторы.

Напомним, что вланы нужны для разделения сетей. Соответственно появляется некий идентификатор, которым маркируется трафик разных подсетей на коммутаторе.

Говоря о VLAN’ах, часто используют заклинание 802.1q. Это и есть стандарт, описывающий как именно кадр маркируется/тегируется. Пугаться такого шифра не стоит. Так же, например, Wi-Fi описывается стандартом 802.11n, а протокол аутентификации — 802.1x. Нам с этим предстоит столкнуться в будущем, поэтому отложите это в своей энергонезависимой памяти.

Что же именно происходит на кухне коммутации?

Внутрь фрейма после Source MAC-адреса добавляется ещё одно поле, очень грубо говоря, содержащее номер VLAN’а. Длина, выделенная для номера влана равна 12 битам, это означает, что максимальное число вланов 4096. Мы хотим обратить внимание молодых инженеров на такие подробности. Дело в том, что мы в своём цикле в силу объективных причин, не можем обо всём рассказать, но такие вопросы, во-первых, часто задают на собеседованиях, во-вторых, это просто надо знать.

Каждый коммутатор принимает теперь решение на основе этой метки-тега (или его отсутствия).

В таблицу МАС-адресов добавляется ещё столбец с номером VLAN’а и при поиске пары MAC-адрес/порт теперь будет сравниваться тег кадра с номером VLAN’а в таблице.

Существует два типа портов:

1. Access port — порт доступа — к нему подключаются, как правило, конечные узлы. Трафик между этим портом и устройством нетегированный. За каждым access-портом закреплён определённый VLAN, иногда этот параметр называют PVID. Весь трафик, приходящий на этот порт от конечного устройства, получает метку этого влана, а исходящий уходит без метки.

2. Trunk port. У этого порта два основных применения — линия между двумя коммутаторами или от коммутатора к маршрутизатору. Внутри такой линии, называемой в народе, что логично, транком, передаётся трафик нескольких вланов. Разумеется, тут трафик уже идёт с тегами, чтобы принимающая сторона могла отличить кадр, который идёт в бухгалтерию, от кадра, предназначенного для ИТ-отдела. За транковым портом закрепляется целый диапазон вланов.

Кроме того, существует вышеупомянутый native vlan. Трафик этого влана не тегируется даже в транке, по умолчанию это 1-й влан и по умолчанию он разрешён. Вы можете переопределить эти параметры.

Нужен он для совместимости с устройствами, незнакомыми с инкапсуляцией 802.1q. Например, вам нужно через Wi-Fi мост передать 3 влана, и один из них является вланом управления. Если Wi-Fi-модули не понимают стандарт 802.1q, то управлять ими вы сможете, только если этот влан настроите, как native vlan с обеих сторон.

Что происходит в сети с вланами?

1) Итак, от вашего компьютера с IP-адресом, например, 192.168.1.131 отправляется пакет другому компьютеру в вашей же сети. Этот пакет инкапсулируется в кадр, и пока никто ничего не знает о вланах, поэтому кадр уходит, как есть, на ближайший коммутатор.

2) На коммутаторе этот порт отмечен, как член, например, 2-го VLAN’а командой

Это означает, что любой кадр, пришедший на этот интерфейс, автоматический тегируется: на него вешается ленточка с номером VLAN’а. В данном случае с номером 2.

Далее коммутатор ищет в своей таблице MAC-адресов среди портов, принадлежащих 2-му влану, порт, к которому подключено устройство с MAC-адресом получателя.

3) Если получатель подключен к такому же access-порту, то ленточка с кадра отвязывается, и кадр отправляется в этот самый порт таким, каким он был изначально. То есть получателю также нет необходимости знать о существовании вланов.

4) Если же искомый порт, является транковым, то ленточка на нём остаётся.

Попробуем провести аналогию с реальными миром. Вы с другом, например, пакеты-туристы и летите отдыхать дикарями самолётом авиалиний Ethernet Airlines. Но по дороге вы поссорились, и потому, когда в аэропорту назначения, вас спрашивают в какую гостиницу вас везти, вы отвечаете “Рога”, а ваш товарищ говорит “Копыта”. И сразу после этого вас инкапсулируют в разные кадры-машины: вас в такси с тегом “Таксопарк “На рогах”, а вашего товарища с его грузом в КамАЗ с тегом “Транспортная компания “В копыто”. Теперь вам нельзя на автобусные полосы, а вашему другу под знаки, запрещающие проезд грузовиков.

Так вот две гостиницы — это МАС-адреса назначения, а ограничения по маршруту — порты других вланов.

Петляя, по улочкам, вам, как IP-пакету не о чем беспокоиться — кадр-автомобиль доставит вас до места назначения, и, грубо говоря, в зависимости от тега на каждом перекрёстке будет приниматься решение, как ехать дальше.

Q: Что произойдёт, если тегированный кадр прилетит на access-порт?

A: Он будет отброшен.

Q: Что произойдёт, если нетегированный кадр прилетит на trunk-порт?

A: Он будет помещён в Native VLAN. По умолчанию им является 1-й VLAN. Но вы можете поменять его командой switchport trunk native vlan 2

В этом случае все кадры, помеченные 2-м вланом будут уходить в этот порт нетегироваными, а нетегированные кадры, приходящий на этот интерфейс, помечаться 2-м вланом.

Кадры с тегами других вланов останутся неизменными, проходя, через такой порт.

Q: Можно ли конечным узлам (компьютерам, ноутбукам, планшетам, телефонам) отправлять тегированные кадры и соответственно подключать их к транковым портам?

A: Да, можно. Если сетевая карта и программное обеспечение поддерживает стандарт 802.1q, то узел может работать с тегированными кадрами.

Q: Что будет с тегированными кадрами, если они попадут на обычный неуправляемый коммутатор или другое устройство, не понимающее стандарт 802.1q?

A: Поскольку при добавлении тега заголовок кадра не меняется, то все устройства второго уровня без поддержки этого стандарта вполне справляются с коммутацией такого кадра. Поэтому, если например, вы захотите организовать канал через Wi-Fi мост, то это никак не помешает вам пробросить через него несколько вланов в транке.

Практика. Настройка сети “Лифт ми Ап”

Ну и наконец-то обратимся к настройке. Вива ля практис!

Будет у нас такая сеть:

Мы могли бы сейчас броситься сразу настраивать всё по порядку: полностью одно устройство, потом другое. Но так не будет, пожалуй, понимания значения процессов.

Порты доступа (access)

Поэтому начнём с простого: настроим два порта на msk-arbat-asw3 как access для влана 101 (ПТО):

Все настройки делаем сразу в соответствии с планом.

Заметили, что коммутатор ругается на отсутствие влана? Тут надо быть аккуратным. Некоторые версии ПО работают несколько нелогично.

Даже если вы его не создадите, то настройки применятся и при отладке на первый взгляд всё будет нормально, но связи не будет. Причём коварство заключается в том, что фраза Creating vlan 101 вовсе не означает, что этот самый влан будет создан. Поэтому отправляемся в режим глобальной конфигурации и создаём его (а заодно и все другие вланы, нужные на этом коммутаторе):

Теперь подключите компьютеры к портам FE0/1 и FE0/2, настройте на них адреса 172.16.3.2 и 172.16.3.3 с маской подсети 255.255.255.0 и шлюзом 172.16.3.1 и проверьте связь:

После того, как это получилось, настроим порт FE0/16, как access, для 104-го влана (сеть других пользователей):

Подключите к нему компьютер и настройте адрес из той же подсети, что ПТО, например, 172.16.3.5 с маской 255.255.255.0.

Если вы попытаетесь теперь пропинговать этот адрес, то у вас не должно этого получиться — компьютеры находятся в разных вланах и изолированы друг от друга:

То есть ещё раз, что происходит? От вашего компьютера приходит на 1-й порт широковещательный запрос: “Кто такой 172.16.3.5”, потому что сам компьютер пока не знает MAC-адреса получателя. Кадр, который несёт в себе этот запрос помечается, как принадлежащий 101-му VLAN’у в соответствии с портом, на который он поступил. И далее, чтобы узнать где-же находится компьютер 172.16.3.5, кадр рассылается на все порты-члены 101-го VLAN’а. А в их числе нет порта FE0/16, поэтому, естественно, этот адрес считается недостижимым, что приводит к ответу “Request timed out”.

Внимание! Если в этом VLAN’е все-таки окажется устройство с таким IP, то это не будет тем же самым ноутбуком Other и при этом они не буду конфликтовать друг с другом, поскольку логически находятся в разных широковещательных доменах.

Транковые порты (trunk)

Итак, врата для вас открылись, теперь вам предстоит создать коридор — транк между тремя коммутаторами: msk-arbat-asw3, msk-arbat-dsw1 и msk-rubl-asw1.

Uplink портом на msk-arbat-asw3 является GE1/1. Ну а поскольку нам всё равно все вланы нужно будет пробросить, то сделаем это сейчас, то есть помимо 101 и 104 пропишем 2, 102 и 103:

На самом деле на интерфейсе достаточно команды #switchport mode trunk, чтобы у вас через этот порт уже пошли тегированные кадры всех вланов, потому что по умолчанию транковый порт пропускает всё. Но мы же инженеры, а не эникейщики. Где это видано, чтобы безлимит творился за нашей спиной? Поэтому через нас проходит только то, что мы разрешаем. Как только вы дали команду switchport trunk allowed vlan 101, через порт не пройдёт кадр никаких вланов, кроме 101 (VLAN 1 ходит по умолчанию и нетегированным).

Внимание! Если вы хотите в транковый порт добавить ещё один влан, то вам необходимо использовать следующий синтаксис команды:

В противном случае (написав switchport trunk allowed vlan 105) вы сотрёте все старые разрешения и добавите новый 105-й влан. И хорошо ещё, если при этом вы не потеряете доступ на этот коммутататор. Но за простой связи всё равно вы получите по пятое число)

Переходим к msk-arbat-dsw1. На нём необходимо создать все вланы и настроить два порта:

GE1/2 в сторону msk-arbat-asw3

FE0/1 в сторону msk-rubl-asw1:

Ну и настроим, конечно, порты на msk-rubl-asw1:

Снова нужно настроить вланы. И заметьте, при настройке транковых портов никаких сообщений нет.

Если вы всё настроили правильно (в чём не приходится сомневаться), то с первого порта msk-rubl-asw1 вы увидите компьютеры ПТО, подключённые к msk-arbat-asw3.

Для уверенности проверим ещё и 104-й влан. Через транк мы его сюда уже доставили.

Подключаем компьютер к 16-му порт и настраиваем на нём IP-адрес 172.16.6.3 с маской 255.255.255.0 и шлюзом 172.16.6.1. А IP-адрес ноутбука на арбате поменяйте на 172.16.6.2 с теми же маской и шлюзом.

Сеть управления

Настроим IP-адрес для управления.

В наших лабах они не понадобятся, потому что мы настраиваем устройство через окно РТ. А вот в реальной жизни это вам жизненно необходимо.

Для этого мы создаём виртуальный интерфейс и указываем номер интересующего нас влана. А далее работаем с ним, как с самым обычным физическим интерфейсом.

С msk-arbat-asw3 запускаем пинг до msk-arbat-dsw1:

Первые пару пакетов могут потеряться на работу протокола ARP: определение соответствия IP-адрес — MAC-адрес. При этом MAC-адрес, порт и номер влана добавляются в таблицу коммутатора.

Самостоятельно настройте IP-адреса сети управления на остальных коммутаторах и проверьте их доступность

Собственно вот и вся магия. Зачастую к подобного рода действиям и сводится вся настройка, если вы не работаете в провайдере. С другой стороны, если вы работаете в провайдере, то, наверняка, такие вещи вам объяснять не нужно.

Если желаете знать больше об этом, читайте: VTP, QinQ, зарезервированные номера VLAN

Ещё один небольшой инструмент, который может немного увеличить удобство работы: banner. Это объявление, которое циска покажет перед авторизацией на устройство.

После motd вы указываете символ, который будет служить сигналом о том, что строка закончена. В это примере мы поставили “q”.

Относительно содержания баннера. Существует такая легенда: хакер вломился в сеть, что-то там поломал\украл, его поймали, а на суде оправдали и отпустили. Почему? А потому, что на пограничном роутере(между интернет и внутренней сетью), в banner было написано слово “Welcome”. “Ну раз просят, я и зашел”)). Поэтому считается хорошей практикой в баннере писать что-то вроде “Доступ запрещен!”.

Для упорядочивания знаний по пунктам разберём, что вам необходимо сделать:

1) Настроить hostname. Это поможет вам в будущем на реальной сети быстро сориентироваться, где вы находитесь.

2) Создать все вланы и дать им название

3) Настроить все access-порты и задать им имя

Удобно иногда бывает настраивать интерфейсы пачками:

4) Настроить все транковые порты и задать им имя:

5) Не забывайте сохраняться:

Итого: чего мы добились? Все устройства в одной подсети видят друг друга, но не видят устройства из другой. В следующем выпуске разбираемся с этим вопросом, а также обратимся к статической маршрутизации и L3-коммутаторам.

В общем-то на этом данный урок можно закончить. В видео вы сможете ещё раз увидеть, как настраиваются вланы. В качестве домашнего задания настройте вланы на коммутаторах для серверов.

Здесь вы можете скачать конфигурацию всех устройств:

Lift-me-Up_Configuration.zip

И наш проект РТ:

Lift-me-UP_v2-VLANs.pkt

P.S.

Важное дополнение: в предыдущей части, говоря о native vlan мы вас немного дезинформировали. На оборудовании cisco такая схема работы невозможна.

Напомним, что нами предлагалось передавать на коммутатор msk-rubl-asw1 нетегированными кадры 101-го влана и принимать их там в первый.

Дело в том, что, как мы уже упомянули выше, с точки зрения cisco с обеих сторон на коммутаторах должен быть настроен одинаковый номер влана, иначе начинаются проблемы с протоколом STP и в логах можно увидеть предупреждения о неверной настройке. Поэтому 101-й влан мы передаём на устройство обычным образом, кадры будут тегированными и соответственно, 101-й влан тоже необходимо создавать на msk-rubl-asw1.

Ещё раз хотим заметить, что при всём желании мы не сможем охватить все нюансы и тонкости, поэтому и не ставим перед собой такой задачи. Такие вещи, как принцип построения MAC-адреса, значения поля Ether Type или для чего нужен CRC в конце кадра, вам предстоит изучить самостоятельно.

Спасибо соавтору этого цикла, хабравчанину thegluck.

За предоставление дополнительных материалов хочу поблагодарить Наташу Самойленко

Читатели, не имеющие учётки на хабре, но имеющие вопросы, как и прежде, могут концентрировать их в ЖЖ.