name query nb что это

NetBIOS протокол подвержен spoofing’у

Небольшое введение в работу NetBIOS протокола.

Когда Windows пытается выполнить резолвинг сетевого имени, то сначала Windows обращается к DNS. Далее, если никто не вмешался в DHCP запрос и не подменил DNS сервер на свой, и если никто не произвел ARP spoofing атаку для перенаправления трафика, то запрос дойдет к указанному DNS. В свою очередь DNS предоставит необходимый IP адрес.

Если запрос к DNS оказался не успешным (например, не доступен DNS сервер), то Windows попытается осуществить резолвинг сетевого имени с помощью NetBIOS протокола (NBNS). Именно NetBIOS резолвинг позволяет Вам выполнить ping SOMEPC (имя в сети), и если SOMEPC включен и находится в сети произойдет преобразование имени SOMEPC в IP адрес. Самое интересное, что все это сводится к широковещательному запросу — «Кому принадлежит SOMEPC?» и компьютер, который имеет имя SOMEPC ответит — «Эй, это же Я!».

Но что мешает злоумышленнику выдать себя за SOMEPC (или любое другое имя)?

NBTool

Т.е. сценарий будет выглядеть следующим образом:

FREDSBOX: (только загрузился и регистрируется в сети) — «Эй, ребята, для Вашего внимания — мое имя в сети FREDSBOX»

Атакующий: «Нет, уважаемый, Вы ошибаетесь — Я FREDSBOX».

FREDSBOX: «Хорошо, извините.» (С этого момента FREDSBOX больше не отвечает на запросы, пришедшие на его имя)

И так, например мы хотим отвечать на все широковещательные запросы NBNS в сегменте 172.21.49.0/24 своим адресом 172.21.49.129 и перенаправлять все запросы на свой компьютер. Для этого, запускаем nbpoison с параметрами:

На скриншоте мы можем увидеть, что при пинге несуществующего адреса NONAMESERVER1 происходит резолвинг данного имени и ответ на пинг (echo-reply) от адреса 172.21.49.129, т.е. тот, который мы указали в параметрах утилиты nbpoison. Еще один момент, на который стоит обратить внимание — это то, что запуск утилиты nbpoison необходимо выполнять от имени суперпользователя (root), т.к. утилита работает с привилегированным портом UDP 137.

Теперь рассмотрим несколько типов атак на практике:

Представим ситуацию когда корпоративный DNS сервер по какой-либо причине стал недоступным: например, uplink коммутатора, в который подключена ваша сеть физически (преднамеренно) выключен, либо произошел сбой в конфигурации маршрутизатора, фаервола, либо случился сбой на корпоративном DNS и вся ваша подсеть не может достучаться к DNS.

Следовательно, как было сказано выше, Windows при не успешном резолвинге сетевого имени пытается осуществить резолвинг средствами NetBIOS (NetBIOS Name Service).

И так, как вы можете увидеть, компьютер под управлением Linux был использован для подмены WEB страницы. Вместо данной страницы можно было отобразить фальшивую страницу какого-нибудь популярного почтового сервиса такого, как gmail либо какой-нибудь портал социальной сети. И все введенные пароли собирать и заносить в журнал.

Следующий типа атаки, который мы рассмотрим, может быть использован для мониторинга WPAD запросов и сбора корпоративных конфиденциальных данных пользователей. Данный метод атаки может быть применим, когда в браузере стоит опция «Автоматически определять параметры proxy для данной сети». И Internet Explorer, и Mozilla Firefox поддерживают данную возможность для того, чтобы администратор сети мог автоматически сообщать настройки корпоративного proxy сервера. В данной ситуации, подменив NBNS запрос, мы можем указать жертве использовать наш WPAD скрипт, который будет перенаправлять запрос на ssltrip, настроенный на прослушивание порта 8080 и мы сможем увидеть много чего интересного.

Yota, Dlink или скрытый BotNet?

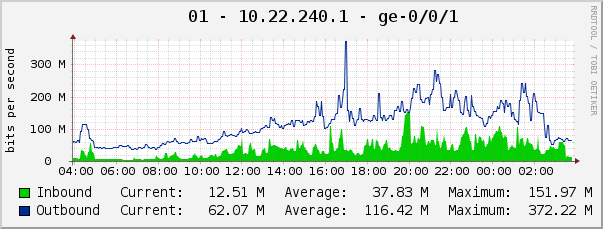

Началось все 1 месяц назад. Клиенты нашей компании стали испытывать проблему при доступе в интернет. Проблема проявляется только у клиентов использующих роутеры и приставки STB. В течение дня, в разное время на оборудование были зафиксированы всплески активности продолжительностью 5-10 минут. Всплески могли происходит в любое время суток утром днем и вечером. Пример такого всплеска я покажу.

Работа пошла

Инженеры компании в течение 2-х недель пытались поймать проблему и применили все возможные средства. Элементарный trafshow в рамках multicast по VLAN и по порту не показывали какую либо активность. Поймать что-то левое на Juniper и Cisco так-же не получилось. Мы наблюдали активность только в рамках TCP сессий на всех портах головных маршрутизаторов. При этом не сыпались ошибки. Маршрутизаторы на доме ( у каждого клиента управляемый порт) находились в норме активности не более 15% загрузки CPU. Один из клиентов показал весьма интересную активность на порту в момент пика, его антивирус выдавал ошибку, в рамках которой мы и начали работу.

Веселого мало

В самом начале мы грешили на работу настройки нашей маршрутизации, ошибок в multicast IPTV, пытались найти, где у нас косяк, меняли ACL, курили мануалы и пытались решить проблему посредством поддержки Dlink. Ничего не привело к желаемому результату, Dlink отвечал как и всегда «покажите конфиг». Было принято решение создать свой стенд с использованием такого же оборудования. Мы сделали связку Juniper EX-4200 — DGS-3627 — DES-3200-100 — клиентский порт Dlink DIR-300. Поставили компьютер и в рамках одно из проблемных VLAN начали анализировать все входящие и исходящие пакеты. Благодаря этому мы получили весьма интересную активность в момент всплеска.

210 192.168.0.108 192.168.0.1 DNS 74 Standard query A rcmlic.roox.ru

211 192.168.0.1 192.168.0.108 DNS 146 Standard query response, No such name

212 192.168.0.108 192.168.0.255 NBNS 92 Name query NB RCMLIC.ROOX.RU

213 192.168.0.108 192.168.0.1 DNS 74 Standard query A rcmlic.roox.ru

214 192.168.0.1 192.168.0.108 DNS 146 Standard query response, No such name

215 192.168.0.108 192.168.0.255 NBNS 92 Name query NB RCMLIC.ROOX.RU

216 192.168.0.108 192.168.0.1 DNS 74 Standard query A rcmlic.roox.ru

217 192.168.0.1 192.168.0.108 DNS 146 Standard query response, No such name

218 192.168.0.108 192.168.0.255 NBNS 92 Name query NB RCMLIC.ROOX.RU

219 192.168.0.108 192.168.0.1 DNS 74 Standard query A rcmlic.roox.ru

220 192.168.0.1 192.168.0.108 DNS 146 Standard query response, No such name

221 192.168.0.108 192.168.0.255 NBNS 92 Name query NB RCMLIC.ROOX.RU

222 192.168.0.108 192.168.0.1 DNS 74 Standard query A rcmlic.roox.ru

223 192.168.0.1 192.168.0.108 DNS 146 Standard query response, No such name

224 192.168.0.108 192.168.0.255 NBNS 92 Name query NB RCMLIC.ROOX.RU

это происходило порядка 10000 раз в секунду ( точно не посчитали )

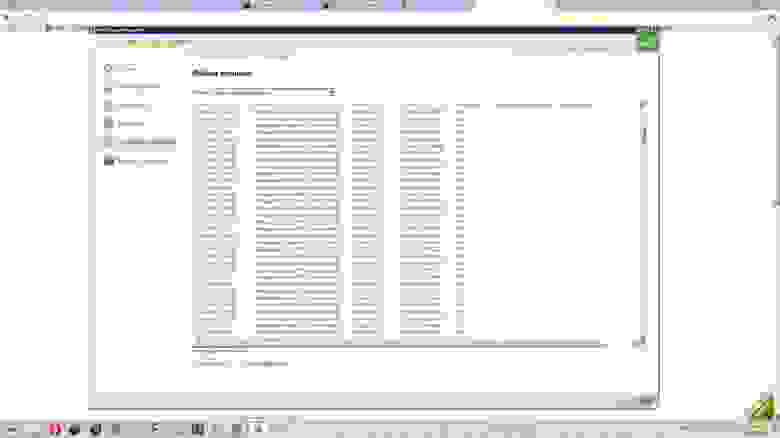

Весьма интересный DNS согласны? Мы ведь слышали про Yota но никогда не слышали про ROOX? Мы завернули данный DNS на себя. В логах сервера, куда стали обращаться данные компьютеры был получен лог:

Это только один клиент в рамках милисекунды. На мой взгляд весьма интересно ведет себя приложение Yota, генерируя огромную активность в рамках одной милисекунды. Может быть он опрашивает кого ддосить? И все Yota носители это потенциальные ддосеры? Хотелось бы вынести этот вопрос на Хабр, так как тут находятся самые правильные пользователи сети.

NetBIOS / NBNS

NetBIOS Name Service (NBNS)

This service is often called WINS on Windows systems.

The NetBIOS Name Service is part of the NetBIOS-over-TCP protocol suite, see the NetBIOS page for further information.

WINS (Windows Internet Name Service) uses the same protocol, but unicast messages to a WINS-Server, multiple WINS servers can replicate the content with the WINS-Replication protocol.

History

See the NetBIOS page for the history of NetBIOS.

Protocol dependencies

UDP: Typically, NBNS uses UDP as its transport protocol. The well known UDP port for NBNS traffic is 137.

TCP: NBNS can also use TCP as its transport protocol for some operations, although this might never be done in practice. The well known TCP port for NBNS traffic is 137.

Example traffic

Wireshark

The NBNS dissector is partially functional; it dissects NBNS-over-UDP, but not NBNS-over-TCP (I’m not sure we’ve ever seen any NBNS-over-TCP traffic).

Preference Settings

(XXX add links to preference settings affecting how NBNS is dissected).

Example capture file

Display Filter

Capture Filter

External links

RFC1001Protocol Standard For a NetBIOS Service on a TCP/UDP Transport: Concepts and Methods

RFC1002Protocol Standard For a NetBIOS Service on a TCP/UDP Transport: Detailed Specifications

Discussion

NetBIOS/NBNS (последним исправлял пользователь client1 2008-04-14 20:22:24)

Что это значит `Name query nb `

Что я должен сказать, так это то, что сеть была фактически внезапно отключена, когда я кодировал. У всех моих коллег была такая же проблема. Это кажется очень странным. Это просто среда разработки виртуальных машин. Почему три человека будут происходить это в течение не очень длительных периодов времени. Я не мог пинговать IP в VM от моего хоста, и наоборот.

В первый раз я думаю, что это проблема network adapter из VMware. Но это не сработало после того, как я удалил сетевой адаптер и снова добавил его.

Кто-нибудь может дать мне решение или какие-то подсказки? Спасибо!!

1 ответ

Если функция определена так в C++: char *Func() < return Text; >затем; Func()[] = ‘a’; Что это значит?

Похожие вопросы:

Я прочитал некоторые коды ниже: typedef unsigned int uint32_t; typedef unsigned short uint16_t; inline uint16_t NS(uint16_t i16) < return((i16 >8)); > inline uint32_t.

Да, это не очень портативно, интересно, почему кто-то хочет сделать что-то вроде этого:` char *cp ; reinterpret_cast (a) = cp; ` и что это значит? Спасибо

В каком-то коде, который я читал, был такой инициализирующий оператор char *array[]= < something1, something2, something3 >; Что это значит и на что на самом деле указывает этот указатель? Как это.

Если функция определена так в C++: char *Func() < return Text; >затем; Func()[] = ‘a’; Что это значит?

Может ли кто-нибудь объяснить, что это значит data?.name на приведенном ниже коде: публичный статический асинхронный запуск задачи (HttpRequestMessage req, TraceWriter log) < log.Info($C# HTTP.

Я немного растерялся с этим заявлением: SQLITE_API int SQLITE_STDCALL sqlite3_prepare( const char **pzTail /* OUT: Pointer to unused portion of zSql */ ); разве это значит : out pzTail: PansiChar.

Name query nb что это

We recently had major network slowdowns on our network.

While trying to find the cause I started using WireShark to analyse the traffic.

I found that our workstations are Querying old servers that in some cases were on the old domain?

in wireshark I get repeatadly when a user logs in:

SOURCE-IP TRAGET-IP NBNS Name Query NB HUMPHREY

HUMPHREY was our old PDC before the network was rebuilt a few years back, and CMIS-NEW was the new facility server that was only names CMIS-NEW for a few days until the old CMIS server was decomissioned?

One of our servers also used to be called CMIS-NEW before it was renamed to FACILITY.

I am now getting from that server:

SOURCE-IP: FACILITY TRAGET-IP NBNS Name Query NB CMIS-NEW

Also workstations randomly cause:

SOURCE-IP TRAGET-IP NBNS Name Query NB WPAD

I original thought it was a script referencing the old servers but I cant find anything anywhere.

Nothing in GP also as ive moved it into the Computers OU where no GPs are called.

Theres also nothing in DNS

Can anyone please shed any light?

PS. domain admin does not cause these references.

We recently had major network slowdowns on our network.

While trying to find the cause I started using WireShark to analyse the traffic.

I found that our workstations are Querying old servers that in some cases were on the old domain?

in wireshark I get repeatadly when a user logs in:

SOURCE-IP TRAGET-IP NBNS Name Query NB HUMPHREY

HUMPHREY was our old PDC before the network was rebuilt a few years back, and CMIS-NEW was the new facility server that was only names CMIS-NEW for a few days until the old CMIS server was decomissioned?

One of our servers also used to be called CMIS-NEW before it was renamed to FACILITY.

I am now getting from that server:

SOURCE-IP: FACILITY TRAGET-IP NBNS Name Query NB CMIS-NEW

Also workstations randomly cause:

SOURCE-IP TRAGET-IP NBNS Name Query NB WPAD

I original thought it was a script referencing the old servers but I cant find anything anywhere.

Nothing in GP also as ive moved it into the Computers OU where no GPs are called.

Theres also nothing in DNS

Can anyone please shed any light?

PS. domain admin does not cause these references.

I currently have exactly the same problem same wireshark results.. more specificaly the workstations are looking for the old print server (only server we have changed) p.s. workstations have been re imaged since the change so should have no refrence to the old servers name.

i would greatly apreciate a solutions..

in somecase looks like a network storm. But rather just a mass broadcast for the old server.

i have been through everything group policies dns records nothing.

p.s. happens on new windows 7 machines and xp machines.

Did you make any changes that you noticed suddenly cause this effect.

I am trying to find any correlation between yours and mine. As they are so similar.

P.s. I would love to find a solutions as its beginning to bug me now!! lol

Our reference to HUMPHREY was the old PDC from the old network, we have had a full rebuild since then, but we did reuse some GP `s and Start Menu`s etc.

We are considering completely disabling netBIOS.

I think it can be done in DCHP with a simple checkbox.

Does anyone if the also needs to be a setting changed on the workstations? or does making the change on the DCHP override the workstation settings?

OR do all workstations have to also be set to:

USE NETBIOS SETTINGS FROM THE DHCP SERVER

If i remember you cant change these settings via Group Policy either

Thanks to burgemaster from:

i have just check our workstations and there actually set to use netbios settings from the dhcp server. so i have set netbios over tcp to be off and we shall see what happens.

We also turned off NetBIOS. Everything seems good. All shares and folders appear to be working.

I now have to go around any machines with Static IPs and turn them it off manually on them.

Thanks to burgemaster from:

How did it go today?

We also turned off NetBIOS. Everything seems good. All shares and folders appear to be working.

I now have to go around any machines with Static IPs and turn them it off manually on them.

Nothings stopped working.

turning netbios off on the servers today. / static ip machines.

havent done a wireshark yet. but seems a little better.

i would like to just say we didnt notice a slow down in traffic..

Not sure if your bursar`s use FMS, but apparently that software uses NetBios still (but can be configured to us TCP/IP)

Do you have this turn off on all your switches?

I dont think we have any software that uses this protocol

Apparently Ghost and some network Cameras still use multicasting.

Would love to hear what other networks have got enabled / disbaled?

The less unwanted traffic/protocols travelling around the network surely is a good thing?

Or are we making a un-noticable miniscule difference to traffic?

good stuff. Glad all is ok.

Not sure if your bursar`s use FMS, but apparently that software uses NetBios still (but can be configured to us TCP/IP)

Do you have this turn off on all your switches?

I dont think we have any software that uses this protocol

Apparently Ghost and some network Cameras still use multicasting.

Would love to hear what other networks have got enabled / disbaled?

The less unwanted traffic/protocols travelling around the network surely is a good thing?

Or are we making a un-noticable miniscule difference to traffic?

i have multicast filtering to block on main uplinks.

I know this will sound a silly idea but have you checked the settings in dhcp. If a machine is referenced in here say as a time, dns server it will have machines looking for machines that dont exist.

Also have a look in dns on the replication if other dns and domain controllers are trying to replicate with machines that dont exist this will also cause traffic.

I know this will sound a silly idea but have you checked the settings in dhcp. If a machine is referenced in here say as a time, dns server it will have machines looking for machines that dont exist.

Also have a look in dns on the replication if other dns and domain controllers are trying to replicate with machines that dont exist this will also cause traffic.

yup checked that and nope not in dhcp or dns.

hence why we are getting netbios traffic

I work on the principle that if we don’t actively need it, we switch it off. It makes only a tiny difference on a properly configured infrastructure in terms of reducing the number of packets, but I just like things to be tidy; If I have a spare half hour I will look at the wireshark traces and see if there is anything that crops up that can be turned off. It also makes looking for dodgy traffic easier on Wireshark if you have all the harmless chatter removed.

The main culprits out of the box seem to be network printers; left to their own devices, they will chatter away with all sorts of out of date rubbish, like IPX, Netbios, HP’s own protocols. they are always a good place to start for reducing background chatter.

Sadly, we cannot remove Netbios completly, as our VLE requires it still at the moment.