multi wan что это

Бесперебойный интернет

Подведет один провайдер — выручит другой.

Иногда непрерывный доступ в интернет важен настолько, что требуются запасные каналы связи. С интернет-центром Keenetic вы можете одновременно подключиться к нескольким провайдерам и даже распределить трафик между ними. Используйте для этого порты Ethernet, DSL, USB-модем 3G/4G, публичный хот-спот или даже соседскую сеть Wi-Fi. В случае аварии на одном из каналов Keenetic автоматически перейдет на резервный, чтобы ваш умный дом или бизнес оставался на связи ежесекундно.

В сетевой терминологии эту функцию также называют Multi-WAN, и обычно она присуща профессиональному оборудованию корпоративного уровня. Однако мы считаем, что постоянный доступ в интернет стал важен настолько, что это может потребоваться даже дома, не говоря о малом бизнесе.

Типы возможных подключений определяются моделью интернет-центра. Например, даже младший Keenetic Start готов принять столько провайдеров, сколько имеет портов в своем управляемом коммутаторе, плюс одно подключение может быть беспроводным (режим WISP) — через донорскую Wi-Fi-сеть. Не обращайте внимания, что голубой порт только один. Хотя мы писали раньше под ним «интернет», у него всегда был условный номер «0», что для остальных последовательно пронумерованных разъемов подразумевало равноправие с ним.

Модели с USB-портами получают еще одно широченное окно в интернет — это разнообразные USB-модемы. Мы начинали с поддержки 2G/3G-модемов, затем были модемы WiMAX, далее 4G/LTE, два года назад мы добавили свой DSL-модем. Самое замечательное, что с помощью простого USB-хаба можно подключить сразу несколько USB-модемов!

Порядок резервирования задается расстановкой приоритетов, а скорость реакции на обрыв связи — включением непрерывной проверки наличия доступа в интернет, которую мы буквально называем Ping Check. Прелесть этой функции в «Кинетиках» еще и в том, что если обрыв связи происходит в USB-модеме, система перезагрузит модем по питанию.

В более широком сетевом смысле «Кинетики» позволяют создавать множественные подключения, как физические, так и логические, в том числе вложенные. Например, можно резервировать не одного физического интернет-провайдера другим, а два (или больше) VPN-подключения.

Наконец, упомянем здесь еще одну очень полезную и тесно связанную особенность, которая есть только в «Кинетиках». Совершенно нормально, что резервное подключение (скажем, через 3G/4G-модем) может не иметь белого IP-адреса. А что тогда делать, если именно в этот модем понадобился доступ к интернет-центру или ресурсам домашней сети? В этом случае спасает наш фирменный облачный сервис KeenDNS. Если он работает в режиме «через облако», то совершенно всё равно, белый IP-адрес у активного подключения или серый: по протоколам HTTP/HTTPS вы сможете получить веб-доступ и к управлению интернет-центром, и к домашним устройствам. Если нужно только первое, можно воспользоваться нашим мобильным приложением.

Мульти-WAN без лишней головной боли, или TP-Link TL-R480T+

На днях, вернувшись с работы, в очередной раз выяснил, что Билайн-инетернет домашний благополучно лежит…

Всё-бы ничего, но сеть нужна была до зарезу, GPRS — ни в коем разе не спасает и вообще…

В принципе — почти год назад подключил QWERTY как дублирующего, благо у них акция была, но настроить на D-Link 320 с Олеговской прошивкой Мульти-WAN так и не удалось, как и на отдельно поставленном компе-роутере: всё банально — авторы «подробных» инструкций вечно считают, что вот их набор провайдеров совершенно универсален и вообще, плюс очепятки, глюки и т.д. и т.п. В итоге при пошаговом следовании инструкции не выходит в лучшем случае ничего, а в худшем — сброс или переустановка системы.

Продолбавшись в эту стену год назад в течении месяца я плюнул и забил: у Бии начался очередной период «просветления» и актуальность вроде-бы отпала…

Ну и вот очередной «заскок»… Гррр…

Повторять наступание на грабли как-то не хотелось, так что был открыт Маркет и начались поиски «жертвы».

Выбор пал в итоге на TP-Link TL-R480T+ — в самом пессимистичном варианте я получал аж ДВА WAN-порта, что для меня было вполне оптимально.

Тут стоит заметить, что «+» в конце — не просто так! Модель с плюсом и без — разные вещи!

Итак, при чём тут «повезёт — не повезёт»?

TP-Link с этой моделью извратилось по самое небалуй: мало того, что есть версия с + и без него! «Плюсовых» выпущено аж ЧЕТЫРЕ аппаратных версии. Угадать заранее что продадут — нереально. Хотя на коробке в магазине и можно найти номер версии, но вы попробуйте из интернет-магазина выбить эту информацию, если менеджер не имеет возможности сходить на склад?!

Если коротко — разница в версиях такова:

TL-R480T — тупо банальный роутер. 1 WAN

TL-R480T+ версии 1-3 — 2 порта WAN, 3 LAN

TL-R480T+ версия 4 — от 1 до 4 WAN, от 4 до 1 LAN…

Проняло?

У четвёртой версии 5 Ethernet портов (на фото он, но 6-й порт — это идиотизм со шнурком на COM-порт для консоли), из которых крайние — WAN и LAN, а 3 штуки между ними — на выбор пользователя!

Покупка и комплектация

Девайс обошёлся в 3000 рублей, с продавцом было оговорено, что если версия окажется не 4 — могу отказаться от покупки. На Маркете старт цен от 2700 примерно, но это ещё в наличие найти, да плюс доставка…

В наборе оказалось:

Девайс.

Шнурок с евро-вилкой и стандартным коннектором питания, как на комповом БП — можно спокойно подключить к любому UPS`у!

4 резиновых ножки.

Куча бумажек и сидюк, которые я не смотрел.

Крепёж для стойки.

Шнурок Ethernet — короткий. ОЧЕНЬ короткий — так, пробросить между двумя рядом лежащими роутерами в лучшем случае.

Шнур для консоли.

Стойки у меня дома нет (Пока нет — потихоньку мозг техногика подходит к мысли, что не самый плохой вариант для размещения всего хозяйства), так что крепёж отправился на полку, бумажки на 90% — гарантийники, на сидюке, как подозреваю, инструкция, которую уже успел скачать с офф-сайта…

Консольный шнурок, по причине отсутствия COM-порта, отправился туда-же…

Настройка и плюшки

Всё настраивается интуитивно, через веб-интерфейс. Подключаем в порт LAN шнурок, заходим на 192.168.0.1 и…

Для начала в Network->WAN / LAN Number — указываем число WAN-интерфейсов. Я поставил «на будущее» сразу все 4!

Жмём Save и после некоторых раздумий и перезапуска — у нас 4 WAN-интерфейса! Хомяк танцует на радостях и отплясывает джигу, Жаба, которая пыталась душить, машет лапой и уходит прочь.

На Network->WAN — выбираем номер порта WAN, втыкаем шнурок от провайдера и вбиваем настройки. Настройки минимальны.

Как минус — нельзя обозвать интерфейсы по-своему для памяти где какой провайдер.

Сохраняем, выбираем следующий порт WAN, втыкаем шнурок очередного провайдера, вбиваем настройки…

Если у провайдера паранойя и он привязывает аккаунт к MAC-адресу — есть страничка «MAC Clone»: можно задать свой MAC для каждого из WAN-интерфейсов, если перестало быть нужным — можно вернуть конкретный интерфейс на родной MAC. Причём что гениально — есть поле «Your PC’s MAC Address» кнопка «Clone You Mac to. » и выпадающий список на 4 WAN: не надо искать и копировать ручками!

На страничке Load Balance — можно выставить балансировку на автомат или вручную, в процентах. Там-же — показывает текущую нагрузку по каналам.

DDNS тоже не забыт: он представлен тут аж 4-я провайдерами, включая вечный DynDNS.

Причём прелесть в том, что задать можно по отдельности на каждый WAN-порт.

Минусы и плюсы

Минусы

1. Про первый я уже говорил — для WAN-портов нельзя задать памятку, что там за провайдер висит.

2. Проброска портов, он-же Virtual Servers есть, но порт или диапазон задаётся одинаковый и для внешней сети и для локалки. Т.е. — замаскировать снаружи порты для SSH и т.д. не выйдет.

2.1. Задаются порты для всех внешних интерфейсов разом: сделать, что из сети 1 80-й доступен, а из сети 2 — нет — нельзя…

2.2. Нельзя задать памятку для диапазона портов: вы пробовали хоть раз вспомнить спустя год-два, что там за порты проброшены были.

3. Нет «тонкой» настройки роутера. Но это кому-то даже и в плюс.

4. Девайс довольно крупный и шнурки торчат из передней панели: всё-же исполнение стоечное…

5. 3 тысячи рублей — это не полторы за DIR-320…

Плюсы

1. Настраивается на «раз-два-три», настроек самый минимум.

2. Балансировка портов идёт на автомате.

3. Настройки WAN — через веб-интерфейс без кучи малопонятных консольных команд и поднятия раком L2TP через непонятно что.

4. 3000 рублей — не сильно дороже, чем DIR320 или комп+дополнительные сетевушки, помноженное на кучу убитого на настройки времени!

5. В отличие от DIR320 и Асуса 520 — на Билайне вытянул по скорости все мои 30 мегабит входящей и выдал аж 60 мегабит исходящей скорости! У старых роутеров ни PPoE, ни L2TP нормально не вытягивали полной скорости.

Резюме

Устройство для того, кому «ехать» важнее.

Да, можно настроить такой роутинг на сервере или на одном из устройств с «прошивкой Олега», но нормального ЗАКОНЧЕННОГО решения я так ни разу и не нашёл!

Для себя я проблему падающих каналов закрыл и сейчас в раздумьях, что-бы ещё прицепить на два оставшихся канала?!

Первым претендентом идёт МГТС…

Функция MultiWAN

MultiWAN — технология, позволяющая подключать резервный интернет-канал в случае падения основного. Необходима для создания постоянного подключения к сети. С помощью функции MultiWAN вы можете настроить несколько внешних интерфейсов, каждый из которых будет находится в другой подсети. Это позволяет подключить сеть к нескольким интернет-провайдерам (ISP). MultiWAN обеспечивает возможность подключать столько провайдеров, сколько портов у вашего роутера, и например, дополнительно еще и добавить USB-модем.

Чтобы настроить параметры нескольких сетей WAN-канала, выполните следующие действия.

1. Кликните на ПК Wide Area Network – Multi-WAN.

2. В таблице параметров Interface проделайте следующее:

Если первичное соединение перегружено, интерфейс направляет трафик на вторичное для распределения заданий между несколькими сетевыми устройствами. Чтобы обеспечить полное использование двух соединений, соотношение балансировки нагрузки должно отражать соотношение между полосами пропускания подсоединений.

3. Нажмите «Расширенная конфигурация» и настройте следующее:

4. «Включить маршрутизацию на основе правил» — установите флажок, чтобы включить.

5. «Добавить» или «Изменить».

6. «Приоритет» — введите номер для приоритета Source IP; введите IP-адрес источника IP-адрес назначения.

7. «Сервисы» – выберите сервис из выпадающего списка. Если службы нет в списке, вы можете нажать «Управление службами», чтобы добавить ее.

8. «Исходящий интерфейс». Выберите исходящий интерфейс (WAN1, WAN2, USB1 или USB2) из раскрывающегося списка. Переключение для сохранения глобальной сети.

9. Выберите «Включить» или «Выключить» в раскрывающемся списке «Переключение», чтобы сохранить глобальную сеть.

10. «Состояние». Выберите «Включить» или «Выключить». Вы также можете изменить или удалить конфигурацию. Кликните «Применить».

Двойной WAN на роутере ASUS. Что это и как настроить?

На днях тестировал функцию «Двойной WAN» на своем роутере ASUS. Решил рассказать вам, что из себя представляет эта функция, для каких целей ее можно использовать и как правильно настроить. Небольшая предыстория. Раньше у меня был установлен маршрутизатор ASUS RT-N18U, который работал с USB модемом. Сейчас стоит все тот же RT-N18U, но интернет уже не через 3G модем, а по WAN. Провели оптику, и теперь к роутеру подключен сетевой кабель от терминала FORA EP-1001E1.

Все работало замечательно, пока в один момент не пропал доступ к интернету. Позвонил к провайдеру, они сказали что кто-то сбил столб и линия оборвана. Скоро починят. Так как нужен был доступ к интернету, решил подключить к роутеру обратно USB модем и настроить «Двойной WAN». Да, можно было бы обойтись без этой функции, и просто переключится на оптику, когда ее починят. Но я решил проверить, что это такое и рассказать об этом вам.

Такая схема решает две задачи (режим двойного WAN) :

Это особенно актуально, когда роутер установлен где-то на даче, или на каком-то объекте, к которому вы не можете быстро добраться, чтобы решить проблему с подключением.

Настройка функции «Двойной WAN» на роутере ASUS

Для настройки необходимо зайти в панель правления маршрутизатора ASUS по адресу 192.168.1.1. Дальше открыть раздел «Интернет» и перейти на вкладку «Двойной WAN».

А дальше по пунктам:

Это были главные настройки. Рассмотрим еще настройки обнаружения сети.

Скриншот с моими настройками.

После настройки нажимаем на кнопку «Применить» и ждем пока роутер перезагрузится.

Снова заходим в настройки, чтобы настроить подключение к интернету на каждом WAN. Или просто проверить настройки.

В разделе «Интернет» в меню «Тип WAN» выбираем «WAN» и проверяем/задаем настройки подключения к провайдеру. У меня «Динамический IP», так что настраивать ничего не нужно.

Сохраняем настройки. В меню «Тип WAN» выбираем второе подключение «USB» или «Ethernet LAN» и задаем необходимые параметры для подключения к интернету через этот порт. У меня это «USB», и я настроил подключение к своему оператору через модем. О настройке 3G/4G модема на роутере ASUS я писал здесь.

Сохраняем параметры и выходим на главную страницу «Карта сети», или заходи в настройки заново после перезагрузи роутера.

Как видите, подключение «Первичный WAN» не работает, и роутер автоматически начал использовать «Вторичный WAN».

Вот так это работает.

Вы можете выделить одно из подключений, и справа появится информация и статус подключения.

Я даже не ожидал, что все будет работать так хорошо. Протестировал несколько вариантов. Отключал соединение и смотрел, как роутер ASUS будет переходить на резервный канал. Все работает без сбоев. Надежность соединения после настройки этой функции возрастает в два раза. Особенно, если у вас в качестве второго WAN используется еще один кабель, а не USB модем. Но и модем, как правило, работает стабильно. Для запасного канала связи его достаточно.

Напишите в комментариях, как вы используете «Двойной WAN» и для каких задач.

Мультиван и маршрутизация на Mikrotik RouterOS

Введение

Исходные данные

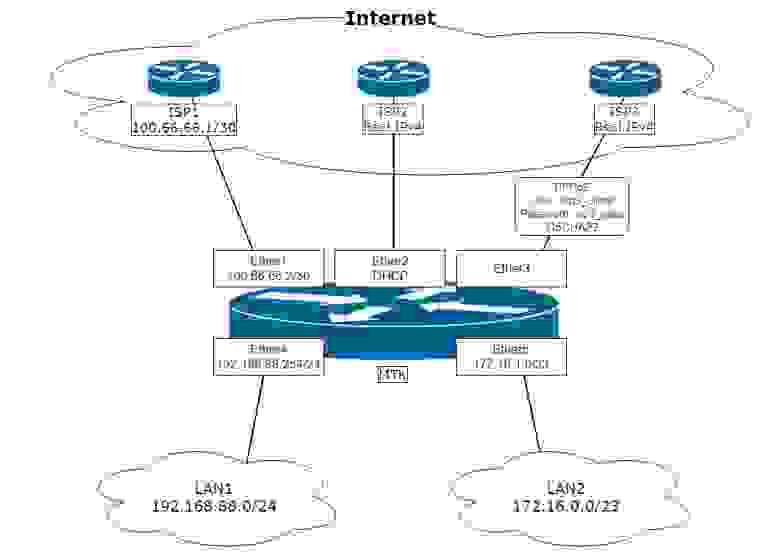

В качестве подопытного, выбран пятипортовый маршрутизатор Mikrotik с ROS версии 6.45+. Он будет маршрутизировать трафик между двумя локальными сетями (LAN1 и LAN2) и тремя провайдерами (ISP1, ISP2, ISP3). Канал к ISP1 имеет статический “серый” адрес, ISP2 — “белый”, получаемый по DHCP, ISP3 — “белый” с PPPoE авторизацией. Схема подключения представлена на рисунке:

Задача настроить роутер “МТК” на основе схемы так, чтобы:

Немного рассуждений о том, что такое мультиван, проблема ли это или хитрые умники вокруг плетут сети заговоров

Пытливый и внимательный админ, самостоятельно настраивая такую или подобную схему, вдруг неожиданно осознает, что оно и так нормально работает. Да-да, без этих ваших пользовательских таблиц маршрутизации и прочих route rules, коими пестрят большинство статей на эту тему. Проверим?

Адресацию на интерфейсах и шлюзы по умолчанию настроить можем? Да:

На ISP1 прописали адрес и шлюз с distance=2 и check-gateway=ping.

На ISP2 настройка dhcp клиента по умолчанию — соответственно distance будет равен единице.

На ISP3 в настройках pppoe клиента при add-default-route=yes ставим default-route-distance=3.

NAT на выход прописать не забываем:

/ip firewall nat add action=masquerade chain=srcnat out-interface-list=WAN

По итогу, у пользователей локалок котики весело грузятся через основного провайдера ISP2 и есть резервирование канала при помощи механизма check gateway.

Пункт 1 задачи реализован. Где же мультиван со своими метками? Нет…

Дальше. Нужно выпустить конкретных клиентов из LAN через ISP1:

/ip firewall mangle add action=route chain=prerouting dst-address-list=!BOGONS \

passthrough=yes route-dst=100.66.66.1 src-address-list=Via_ISP1

/ip firewall mangle add action=route chain=prerouting dst-address-list=!BOGONS \

passthrough=no route-dst=100.66.66.1 src-address=192.168.88.0/24

Пункты 2 и 3 задачи реализованы. Метки, марки, route rules, где вы?!

Нужно дать доступ к любимому OpenVPN серверу с адресом 172.17.17.17 для клиентов из Интернет? Пожалуйста:

/ip cloud set ddns-enabled=yes

Клиентам в качестве пира даем результат вывода: “:put [ip cloud get dns-name]”

Прописываем проброс порта из инета:

/ip firewall nat add action=dst-nat chain=dstnat dst-port=1194 \

in-interface-list=WAN protocol=udp to-addresses=172.17.17.17

Настраиваем фаервол и прочую безопасность для пункта 5, параллельно радуемся тому, что у пользователей уже все работает и тянемся к емкости с любимым напитком…

А! Туннели же еще забыли.

l2tp-клиент, настроенный по нагугленной статье, до любимого голландского VDS поднялся? Да.

l2tp-сервер с IPsec поднялся и клиенты по ДНС-имени из IP Cloud(см выше.) цепляются? Да.

Откинувшись на спинку стула, прихлебывая напиток, лениво рассматриваем пункты 6 и 7 задачи. Думаем — а оно нам надо? Все ж и так работает (с)… Так вот если оно таки не надо, то на этом все. Мультиван реализован.

Что такое мультиван? Это подключение нескольких каналов Интернет к одному роутеру.

Дальше статью можно не читать, поскольку что там кроме выпендрежа сомнительной применимости может быть?

С теми, кто остался, кто заинтересован пунктами 6 и 7 задачи, а также ощущает зуд перфекционизма, погружаемся глубже.

Важнейшей задачей реализации мультиван является корректная маршрутизация трафика. А именно: независимо от того, в какой (или в какие) Примечание 3 канал(ы) провайдера смотрит маршрут по умолчанию на нашем роутере, он должен возвращать ответ именно в тот канал, с которого пакет пришел. Задача понятна. Проблема-то где? Ведь в простой локальной сети задача та же, но никто дополнительными настройками не заморачивается и беды не ощущает. Отличие в том, что любой маршрутизируемый узел в Интернет доступен через каждый из наших каналов, а не через строго конкретный, как в простой локалке. А “беда” заключается в том, что если к нам пришел запрос на IP-адрес ISP3, то в нашем случае ответ уйдет через канал ISP2, поскольку туда направлен шлюз по умолчанию. Уйдет и будет отброшен провайдером, как некорректный. С проблемой определились. Как ее решать?

Решение разделим на три этапа:

Скрипты, приведенные в статье, к резервированию каналов отношения не имеют.

1. Предварительная настройка

1.1. Очищаем конфигурацию роутера командой:

соглашаемся с “Dangerous! Reset anyway? [y/N]:” и, после перезагрузки, подключаемся Winbox-ом по MAC. На данном этапе конфигурация и база пользователей очищены.

1.2. Создаем нового пользователя:

логинимся под ним и удаляем дефолтного:

Замечание. Именно удаление а не отключение дефолтного пользователя автор считает более безопасным и рекомендует к применению.

1.3. Создаем базовые interface lists для удобства оперирования в файерволле, настройках discovery и прочих MAC серверах:

Подписываем комментариями интерфейсы

и заполняем interface lists:

Замечание. Писать понятные комментарии стоит потраченного на это времени плюс сильно облегчает траблшутинг и понимание конфигурации.

Автор считает необходимым, в целях безопасности, добавить в interface list “WAN” интерфейс ether3, не смотря на то, что по нему не будет ходить протокол ip.

Не забываем, что после того, как на ether3 будет поднят интерфейс PPP, его тоже нужно будет добавить в interface list “WAN”

1.4. Скрываем роутер от обнаружения соседства и управления из сетей провайдеров по МАС:

1.5. Создаем минимально достаточный набор правил фильтра файрволла для защиты роутера:

(правило обеспечивает разрешение для установившихся и родственных соединений, которые инициированы как из подключенных сетей, так и самим роутером)

(пинг и не только пинг. Разрешен весь icmp на вход. Весьма полезно для нахождения проблем с MTU)

(закрывающее цепочку input правило запрещает все остальное, что прилетает из Интернет)

(правило разрешает установившиеся и родственные соединения, которые проходят сквозь роутер)

(правило сбрасывает соединения, с connection-state=invalid, проходящие сквозь роутер. Оно настоятельно рекомендовано Mikrotik, но в некоторых редких ситуациях может вызывать блокировку полезного трафика)

(правило запрещает проходить сквозь роутер пакетам, которые идут из Интернет и не прошли процедуру dstnat. Это убережет локальные сети от злоумышленников, которые, находясь в одном широковещательном домене с нашими внешними сетями, пропишут в качестве шлюза наши внешние IP и, таким образом, попытаются “исследовать” наши локальные сети. )

Замечание. Примем за условие, что сети LAN1 и LAN2 являются доверенными и трафик между ними и с них не фильтруется.

1.6. Создаем список с перечнем не маршрутизируемых сетей:

(Это список адресов и сетей, которые не маршрутизируются в Интернет и, соответственно, мы тоже будем этому следовать. )

Замечание. Список может изменяться, поэтому советую периодически проверять актуальность.

1.7. Настраиваем DNS для самого роутера:

Замечание. В текущей версии ROS статически заданные серверы имеют приоритет перед динамическими. Запрос на разрешение имени отсылается первому серверу по порядку следования в списке. На следующий сервер переход осуществляется при недоступности текущего. Таймаут большой — более 5 сек. Возврат обратно, при возобновлении работы “упавшего сервера”, автоматически не происходит. С учетом этого алгоритма и наличия мультивана, автор рекомендует не использовать серверы, выдаваемые провайдерами.

1.8. Настраиваем локальную сеть.

1.8.1. Конфигурируем статические IP-адреса на интерфейсах локальных сетей:

1.8.2. Задаем правила маршрутов к нашим локальным сетям через главную таблицу маршрутизации:

Замечание. Это один из простых и быстрых способов получить доступ к адресам локальных сетей с соурсами внешних IP-адресов интерфейсов роутера, через которые не идет маршрут по умолчанию.

1.8.3. Если необходимо включаем Hairpin NAT для LAN1 и LAN2:

Замечание. Это позволяет пользователям из LAN1 и LAN2 получать доступ через внешний IP (dstnat) к серверам, находящимся с пользователями в одном сегменте сети.

2. Собственно, реализация того самого корректного мультиван

Для решения задачи “отвечать туда откуда спросили” будем использовать два инструмента ROS: connection mark и routing mark. Connection mark позволяет пометить нужное соединение и в дальнейшем работать с этой меткой, как условием для применения routing mark. А уже с routing mark возможно работать в ip route и route rules. С инструментами разобрались, теперь нужно решить какие соединения метить — раз, где именно метить — два.

С первым все просто — мы должны пометить все соединения, которые приходят в роутер из Интернет по соответствующему каналу. В нашем случае это будут три метки (по количеству каналов): “conn_isp1”, “conn_isp2” и “conn_isp3”.

Нюанс со вторым заключается в том, что входящие соединения будут двух видов: транзитные и те, которые предназначены самому роутеру. Механизм connection mark работает в таблице mangle. Рассмотрим движение пакета на упрощенной диаграмме, любезно собранной специалистами ресурса mikrotik-trainings.com (не реклама):

Следуя по стрелкам, мы видим, что пакет, приходящий в “input interface”, проходит по цепочке “Prerouting” и только потом разделяется на транзитный и локальный в блоке “Routing Decision”. Поэтому, для убиения двух зайцев, задействуем Connection Mark в таблице Mangle Prerouting цепочки Prerouting.

Замечание. В ROS метки “Routing mark” указаны в разделе Ip/Routes/Rules как “Table”, а в остальных разделах, как “Routing Mark”. Сие может внести некую путаницу в понимание, но, по сути, это одно и то же, и является аналогом rt_tables в iproute2 на linux.

2.1. Метим входящие соединения от каждого из провайдеров:

Замечание.Те читатели, кто пробует буквально и в порядке чтения повторить настройку предложенную в статье, при вводе третьей команды столкнутся с ошибкой: «input does not match any value of interface». Это связано с отсутствием в данный момент интерфейса «pppoe-isp3», который будет сконфигурирован в п. 3.3.2. На данном этапе можно вместо «pppoe-isp3» ввести «ether3». После выполнения п. 3.3.2 следует вернуться и поставить актуальное имя интерфейса.

Для того, чтобы не метить уже помеченные соединения я использую условие connection-mark=no-mark вместо connection-state=new.

passthrough=no — потому, что в этом способе реализации перемаркировка исключена и для ускорения можно прервать перебор правил после первого же совпадения.

Следует иметь ввиду, что мы пока никак не вмешиваемся в маршрутизацию. Сейчас идут только этапы подготовки. Следующим этапом реализации будет обработка транзитного трафика, который возвращается по установившемуся соединению от адресата в локальной сети. Т.е. тех пакетов, которые (см диаграмму) прошли через роутер по пути:

“Input Interface”=>”Prerouting”=>”Routing Decision”=>”Forward”=>”Post Routing”=>”Output Interface” и попали к своему адресату в локальной сети.

Важно! В ROS нет логического деления на внешний и внутренний интерфейсы. Если проследить путь движения ответного пакета по приведенной диаграмме, то он пройдет по тому же логическому пути, что и запрос:

“Input Interface”=>”Prerouting”=>”Routing Decision”=>”Forward”=>”Post Routing”=>”Output Interface” просто для запроса “Input Interface” был интерфейс ISP, а для ответа — LAN

2.2. Направляем ответный транзитный трафик по соответствующим таблицам маршрутизации:

Замечание. in-interface-list=!WAN — мы работаем только с трафиком из локальной сети и dst-address-type=!local не имеющим адрес назначения адреса интерфейсов самого роутера.

То же самое для локальных пакетов, которые пришли в роутер по пути:

“Input Interface”=>”Prerouting”=>”Routing Decision”=>”Input”=>”Local Process”

Важно! Ответ пойдет по следующему пути:

”Local Process”=>”Routing Decision”=>”Output”=>”Post Routing”=>”Output Interface”

2.3. Направляем ответный локальный трафик по соответствующим таблицам маршрутизации:

На этом этапе задачу подготовки к отправке ответа в тот канал Интернет, с которого пришел запрос можно считать решенной. Все помечено, промаркировано и готово маршрутизироваться.

Отличным “побочным” эффектом такой настройки является возможность работы проброса портов DSNAT с обоих (ISP2, ISP3) провайдеров одновременно. Не на всех, так как на ISP1 у нас не маршрутизируемый адрес. Этот эффект важен, например, для почтового сервера с двумя MХ, которые смотрят в разные каналы Интернет.

Для устранения нюансов работы локальных сетей с внешними IP роутера используем решения из пп. 1.8.2 и 3.1.2.6.

Кроме того, можно задействовать инструмент с маркировками и для решения пункта 3 задачи. Реализуем так:

2.4. Направляем трафик от локальных клиентов из списков маршрутизации в соответствующие таблицы:

Замечание. Этот набор правил дан для примера. Считаю нужным обратить внимание на следующее:

— При всего двух каналах интернет разумно задать только одно правило. Для резервного канала.

— При нескольких каналах так же не имеет смысла делать правило для основного провайдера.

— Нужно помнить, что правила обрабатываются последовательно, в порядке написания. Это важно, если разные address-list содержат пересекающиеся адреса/сети. Без passthrough сработает первое встреченное правило, с passthrough – последнее. Учитывайте это при указании перекрывающихся диапазонов сетей в разных address-list.

По итогу, это выглядит приблизительно так (картинка кликабельна):

3. Настраиваем подключение к ISP и задействуем маршрутизацию по маркам

3.1. Настраиваем подключение к ISP1:

3.1.1. Конфигурируем статический IP-адрес:

3.1.2. Настраиваем статическую маршрутизацию:

3.1.2.1. Добавляем “аварийный” маршрут по умолчанию:

Замечание. Этот маршрут позволяет трафику от локальных процессов проходить этап Route Decision независимо от состояния каналов любого из провайдеров. Нюанс исходящего локального трафика заключается в том, что чтобы пакет хоть куда-то двинулся, в основной таблице маршрутизации должен присутствовать активный маршрут до шлюза по умолчанию. Если его нет, то пакет просто будет уничтожен.

В качестве расширения инструмента check gateway для более глубокого анализа состояния канала предлагаю использовать метод рекурсивных маршрутов. Суть метода заключается в том, что мы указываем маршрутизатору искать путь к своему шлюзу не напрямую, а через промежуточный шлюз. В качестве таких “проверочных” шлюзов будут выбраны 4.2.2.1, 4.2.2.2 и 4.2.2.3 (это публичные адреса Level3DNS) соответственно для ISP1, ISP2 и ISP3. Можете выбрать любые другие доступные адреса, исходя из собственных предпочтений.

3.1.2.2. Маршрут до “проверочного” адреса:

Замечание. Значение scope понижаем до дефолтного в ROS target scope, чтобы использовать в дальнейшем 4.2.2.1 в качестве рекурсивного шлюза. Подчеркиваю: scope маршрута до “проверочного” адреса должно быть меньше или равно target scope того маршрута, который будет ссылаться на проверочный.

3.1.2.3. Рекурсивный маршрут по умолчанию для трафика без routing mark:

Замечание. Значение distance=2 используется потому, что ISP1 по условиям задачи заявлен как первый резервный.

3.1.2.4. Рекурсивный маршрут по умолчанию для трафика c routing mark “to_isp1”:

Замечание. Собственно, здесь мы наконец-то начинаем пользоваться плодами той подготовительной работы, что была проведена в пункте 2.

По этому маршруту весь трафик, который имеет mark route “to_isp1”, будет направлен на шлюз первого провайдера не зависимо от того, какой в данный момент активен шлюз по умолчанию для таблицы main.

3.1.2.5. Первый резервный рекурсивный маршрут по умолчанию для маркированного трафика провайдеров ISP2 и ISP3:

Замечание. Эти маршруты нужны, в том числе, для резервирования трафика с локальных сетей, которые состоят членами address list “to_isp*”’

3.1.2.6. Прописываем маршрут для локального трафика роутера в интернет через ISP1:

Замечание. В сочетании с правилами из пункта 1.8.2, обеспечивается выход в нужный канал с заданным соурсом. Это является критичным для построения туннелей, в которых задается IP-адрес локальной стороны(EoIP, IP-IP, GRE). Поскольку правила в ip route rules выполняются сверху вниз, до первого совпадения условий, то данное правило должно быть после правил из пункта 1.8.2.

3.1.3. Прописываем правило NAT для исходящего трафика:

Замечание. NATим все выходящее, кроме того, что попадает в политики IPsec. Я стараюсь не использовать action=masquerade без крайней необходимости. Оно работает медленнее и более ресурсоемко, чем src-nat, поскольку для каждого нового соединения вычисляет адрес для NAT.

3.1.4. Отправляем клиентов из списка, которым запрещен выход через остальных провайдеров сразу на шлюз провайдера ISP1.

Замечание. action=route имеет более высокий приоритет и применяется раньше остальных правил маршрутизации.

place-before=0 — помещает наше правило первым в списке.

3.2. Настраиваем подключение к ISP2.

Поскольку провайдер ISP2 настройки нам выдает по DHCP, разумно необходимые изменения делать скриптом, который стартует при срабатывании DHCP клиента:

Сам скрипт в окне Winbox (кликабельно):

Замечание. Первая часть скрипта срабатывает при успешном получении аренды, вторая — после освобождения аренды. Примечание 2

Важно! В отдельных случаях шлюз может не отвечать на ICMP запросы. C этим можно встретиться на lte подключении в режиме passthrough или, если провайдер фильтрует ICMP на шлюз. В такой ситуации, для маршрута «For recursion via ISP(x)», вместо check-gateway=ping нужно указывать check-gateway=arp.

3.3. Настраиваем подключение к провайдеру ISP3.

Поскольку провайдер настройки нам выдает динамические, то разумно необходимые изменения делать скриптами, которые стартуют после поднятия и после падения интерфейса ppp.

Замечание. Интерфейс ppp может быть указан в качестве шлюза вместо IP-адреса. Однако в таком варианте рекурсивный маршрут задействовать не получится. Посему мы получаем в переменную IP-адрес стороны провайдера и используем ее дальше точно так же, как и для остальных провайдеров

3.3.1. Сначала конфигурируем профиль:

Сам скрипт в окне Winbox(кликабельно):

Замечание. Строка

/ip firewall mangle set [find comment=«Connmark in from ISP3»] in-interface=$«interface»;

позволяет корректно обрабатывать переименование интерфейса, поскольку работает с его кодом а не отображаемым именем.

3.3.2. Теперь, используя профиль, создаем подключение ppp:

Замечание. Некоторые провайдеры «забывают» отдавать параметр «remote-address». В таком случае, при подключении скрипт настройки отработает некорректно, а в логе вы увидите такую ошибку:

pppoe,ppp,info pppoe-isp3: could not determine remote address, using xxx.xxx.xxx.xxx

Для решения этой проблемы нужно вручную задать в ppp профиле адрес(любой фиктивный):

Строка

/ip firewall mangle set [find comment=«Connmark in from ISP3»] in-interface=$«interface»;

позволяет корректно обрабатывать переименование интерфейса, поскольку работает с его кодом а не отображаемым именем.

В качестве последнего штриха настроим часы:

Для тех, кто дочитал до конца

Предложенный способ реализации мультиван — есть личное предпочтение автора и не является единственно возможным. Инструментарий ROS обширен и гибок, что с одной стороны вызывает сложности для начинающих, с другой — причина популярности. Изучайте, пробуйте, открывайте для себя новые инструменты и решения. Например, в качестве применения полученных знаний, можно в данной реализации мультиван заменить инструмент Сheck-gateway с рекурсивными маршрутами на Netwatch.