multi factor authentication что это

Multifactor — российская система многофакторной аутентификации

Введение

Долгое время считалось, что классический метод аутентификации, основанный на комбинации логина и пароля, весьма надёжен. Однако сейчас утверждать такое уже не представляется возможным. Всё дело — в человеческом факторе и наличии у злоумышленников больших возможностей по «угону» пароля. Не секрет, что люди редко используют сложные пароли, не говоря уже о том, чтобы регулярно их менять. К сожалению, является типичной ситуация, когда для различных сервисов и ресурсов применяется один и тот же пароль. Таким образом, если последний будет подобран посредством брутфорса или украден с помощью фишинговой атаки, то у злоумышленника появится доступ ко всем ресурсам, для которых применялся этот пароль. Для решения описанной проблемы можно использовать дополнительный фактор проверки личности. Решения, основанные на таком методе, называются системами двухфакторной аутентификации (two-factor authentication, 2FA) или многофакторной аутентификации (multi-factor authentication, MFA). Одним из таких решений является Multifactor от компании «Мультифактор». Эта система позволяет выбрать в качестве второго фактора один из следующих инструментов: аппаратный токен, SMS-сообщения, звонки, биометрию, UTF, Google Authenticator, «Яндекс.Ключ», Telegram или мобильное приложение. Необходимо добавить, что данное решение предлагается только в качестве сервиса, когда у заказчика устанавливаются лишь программные агенты, а ядро системы размещается на стороне вендора, избавляя таким образом специалистов заказчика от проблем с внесением изменений в инфраструктуру и решением вопросов по организации канала связи с провайдерами для приёма звонков и SMS-сообщений.

Функциональные возможности системы Multifactor

Система Multifactor обладает следующими ключевыми функциональными особенностями:

Большой выбор способов аутентификации: Telegram, биометрия, U2F, FIDO, OTP, Google Authenticator, «Яндекс.Ключ», мобильное приложение Multifactor, звонки и SMS-сообщения.

Предоставление API для управления пользователями из внешних систем.

Журналирование действий пользователей при получении доступа.

Управление ресурсами, к которым осуществляется доступ.

Управление пользователями из консоли администрирования.

Возможность импорта пользователей из файлов формата CSV или простого текстового файла.

Большой перечень ресурсов, с которыми возможна интеграция Multifactor: OpenVPN, Linux SSH, Linux SUDO, Windows VPN, Windows Remote Desktop, Cisco VPN, FortiGate VPN, Check Point VPN, VMware vCloud, VMware Horizon, VMware AirWatch, Citrix VDI, Huawei.Cloud (в России — SberCloud), Outlook Web Access, и другие.

Управление функциями системы Multifactor через единую консоль администратора.

Информирование администратора системы о потенциальных инцидентах в сфере ИБ.

Поддержка Active Directory и RADIUS. Возможность возвращать атрибуты на основе членства пользователя в группе.

Архитектура системы Multifactor

Как уже было сказано, Multifactor является сервисным продуктом. Таким образом, вычислительные мощности и сетевая инфраструктура, необходимые для работы системы, размещены в Москве, в дата-центре «Даталайн». ЦОД сертифицирован по стандартам PCI DSS (уровень 1) и ISO/IEC 27001:2005. На стороне заказчика устанавливаются только следующие программные компоненты с открытым исходным кодом:

RADIUS Adapter (для приёма запросов по протоколу RADIUS)

IIS Adapter (для включения двухфакторной аутентификации в Outlook Web Access)

Портал самообслуживания (для самостоятельного управления средствами аутентификации со стороны пользователей).

Системные требования Multifactor

Для корректного функционирования Multifactor производитель установил отдельные системные требования по каждому из компонентов системы. В таблице 1 указаны минимальные ресурсы для RADIUS Adapter.

В таблице 2 приведены показатели, соответствие которым необходимо для установки портала самообслуживания (Self-Service Portal).

Для взаимодействия с большей частью средств коммутации и сервисов в целях осуществления доступа в Multifactor используется сетевой протокол RADIUS (Remote Authentication Dial-In User Service). Система полагается на данный протокол в следующих сценариях:

Схема двухфакторной аутентификации, где в качестве первого фактора пользователь применяет пароль, а в качестве второго — мобильное приложение, Telegram или одноразовый код (OTP);

Схема однофакторной аутентификации, где пользователь применяет логин, а вместо пароля вводится второй фактор (например, пуш-уведомление).

Для того чтобы можно было использовать протокол RADIUS, необходимо обеспечить беспрепятственное подключение устройства доступа (сервер, межсетевой экран или другое средство сетевой коммутации) к адресу radius.multifactor.ru по UDP-порту 1812. Соответственно, данный порт и веб-адрес должны находиться в списке разрешённых.

Кроме того, протокол RADIUS можно применять для обеспечения безопасности подключения по SSH, использования команды SUDO и других операций, требующих усиленного контроля доступа. Также сетевой протокол RADIUS пригодится как дополнительный инструмент проверки подлинности Windows для подключения к удалённому рабочему столу (Remote Desktop).

Для полноценного использования протокола RADIUS в Multifactor применяется программный компонент Multifactor RADIUS Adapter. Multifactor RADIUS Adapter реализует следующие возможности:

получение запросов для прохождения аутентификации по протоколу RADIUS;

проверка логина и пароля пользователя в Active Directory или NSP (Microsoft Network Policy Server);

проверка второго фактора аутентификации на мобильном устройстве пользователя;

настройка доступа на основе принадлежности пользователя к группе в Active Directory;

включение второго фактора на основе принадлежности пользователя к группе в Active Directory;

применение мобильного телефона пользователя из Active Directory для отправки одноразового кода через SMS.

Помимо RADIUS в Multifactor также используется протокол взаимодействия SAML, который кроме двухфакторной аутентификации предоставляет технологию единого входа (SSO) в корпоративные и облачные приложения, где первым фактором может быть логин и пароль от учётной записи в Active Directory либо в Google или Yandex. При использовании протокола SAML в Multifactor можно настроить взаимодействие для аутентификации со следующими приложениями и сервисами: VMware, Yandex.Cloud, SberCloud, Salesforce, Trello, Jira, Slack и др.

Если вас заинтересовал данный продукт, то мы готовы провести совместное тестирование. Следите за обновлениями в наших каналах (Telegram, Facebook, VK, TS Solution Blog)!

Что такое многофакторная аутентификация (MFA)?

Как работает многофакторная аутентификация?

Многофакторная аутентификация (MFA) использует несколько технологий для аутентификации личности пользователя. Напротив, однофакторная аутентификация (или просто «аутентификация») использует единую технологию для подтверждения подлинности пользователя. С MFA пользователи должны комбинировать технологии проверки как минимум из двух разных групп или факторов аутентификации. Эти факторы делятся на три категории: то, что вы знаете, что у вас есть, и то, чем вы являетесь. Вот почему использование PIN-кода с паролем (как из категории «что-то, что вы знаете») не будет считаться многофакторной аутентификацией, в то время как использование PIN-кода с распознаванием лиц (из категории «что-то вы есть») будет считаться. Обратите внимание, что пароль не требуется для получения права на MFA. Решение MFA может быть полностью беспарольным.

Также допустимо использовать более двух методов аутентификации. Однако большинству пользователей нужна беспроблемная аутентификация (возможность проверки без необходимости выполнения проверки).

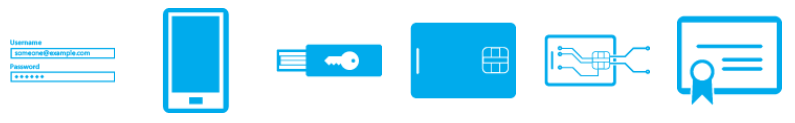

Какие факторы аутентификации используются в MFA?

Ниже приведены три основные категории:

Чтобы добиться многофакторной аутентификации, для процесса аутентификации должны использоваться как минимум две разные технологии из как минимум двух разных технологических групп. В результате использование PIN-кода в сочетании с паролем не будет считаться многофакторной аутентификацией, в то время как использование PIN-кода с распознаванием лиц в качестве второго фактора будет. Также допустимо использовать более двух форм аутентификации. Однако большинству пользователей все чаще требуется беспроблемная аутентификация (возможность проверки без необходимости выполнения проверки).

В чем разница между двухфакторной и многофакторной аутентификацией?

Какие существуют типы технологий многофакторной аутентификации?

Ниже приведены распространенные технологии MFA:

Зачем организациям нужна многофакторная аутентификация?

Каковы основные преимущества MFA?

В рамках своей стратегии безопасности организации используют MFA для достижения:

Повышенная безопасность

Многофакторная аутентификация обеспечивает повышенную безопасность по сравнению со статическими паролями и процессами однофакторной аутентификации.

Соответствие нормативным требованиям

Многофакторная аутентификация может помочь организациям соблюдать отраслевые нормы. Например, MFA необходим для удовлетворения требований строгой аутентификации PSD2 для строгой аутентификации клиентов (SCA).

Улучшенный пользовательский интерфейс

Отказ от использования паролей может улучшить качество обслуживания клиентов. Сосредоточившись на задачах аутентификации с низким уровнем трения, организации могут повысить безопасность и улучшить взаимодействие с пользователем.

Как облачные вычисления влияют на MFA?

Банки, финансовые учреждения и другие организации, предоставляющие финансовые услуги, начинают переходить от приложений с внутренним хостингом к облачным приложениям типа «программное обеспечение как услуга» (SaaS), таким как Office 365, Salesforce, Slack и OneSpan Sign. В результате количество конфиденциальных данных и файлов, размещенных в облаке, увеличивается, что повышает риск утечки данных скомпрометированной личной информации (PII), что приводит к захвату учетных записей. Угрозу безопасности усугубляет то, что пользователи приложений SaaS могут находиться где угодно, а не только в корпоративных сетях. Дополнительные уровни безопасности, обеспечиваемые MFA, по сравнению с простой защитой паролем могут помочь противостоять этим рискам. В дополнение к факторам знания, владения и принадлежности некоторые технологии MFA используют факторы местоположения, такие как адреса управления доступом к среде (MAC) для устройств, чтобы гарантировать, что ресурс доступен только с определенных устройств.

Как банкам начать работу с многофакторной аутентификацией?

Решения для многофакторной аутентификации OneSpan были разработаны с нуля для защиты учетных записей и транзакций, предлагая несколько факторов аутентификации при одновременном удовлетворении требований к простому процессу входа в систему. OneSpan потратила значительное время и ресурсы на создание простых в использовании, масштабируемых и надежных решений, обеспечивающих надежную аутентификацию с использованием ряда простых вариантов проверки, таких как цветные QR-коды и Bluetooth. Это включает:

Почему потребители финансовых услуг должны использовать MFA?

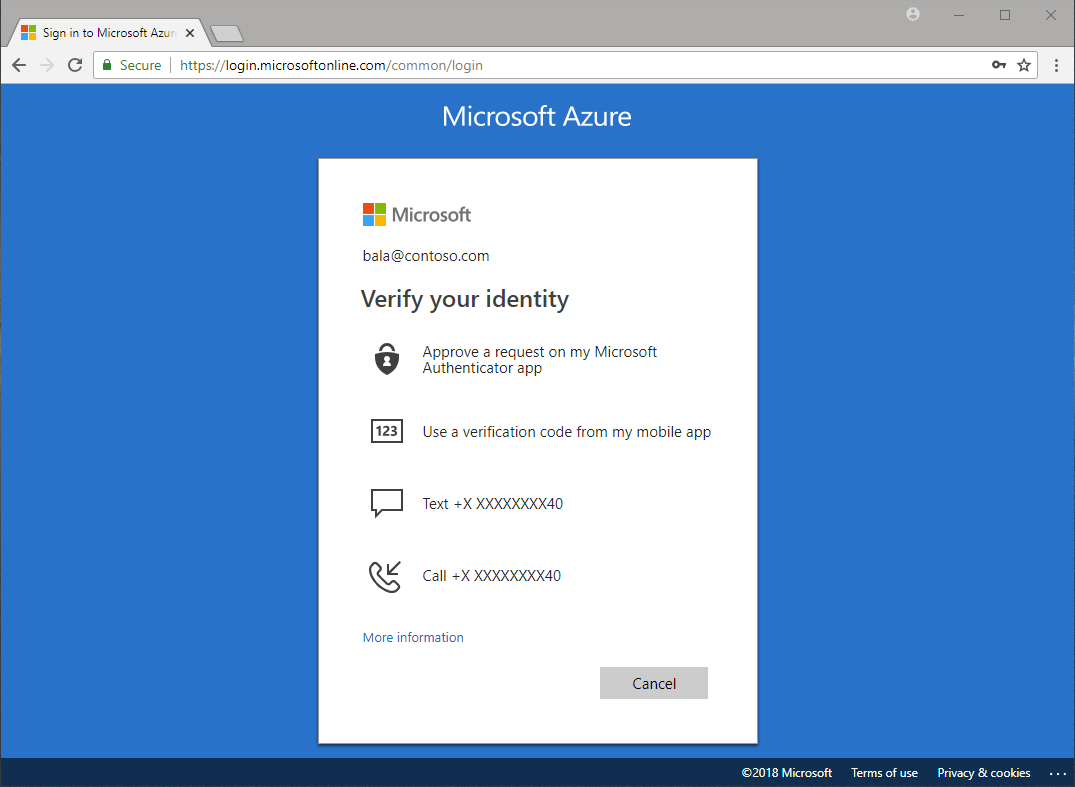

Принцип работы: Многофакторная проверка подлинности Azure AD

Многофакторная идентификация — это процесс, при котором пользователю для входа в систему предлагается дополнительная форма идентификации, например ввод кода с мобильного телефона или сканирование отпечатков пальцев.

Если для проверки подлинности пользователя используется только пароль, система подвергается риску атаки. Если пароль ненадежен или скомпрометирован, как вы сможете отличить пользователя от злоумышленника при входе по имени пользователя или паролю? Требование применять второй метод проверки подлинности повышает безопасность, так как злоумышленнику будет нелегко получить или скопировать дополнительный фактор проверки.

Многофакторная идентификация Azure AD требует использовать два или несколько методов проверки подлинности:

Многофакторная идентификация Azure AD также может усилить защиту от сброса пароля. Когда пользователи регистрируются в службе Многофакторной идентификации Azure AD, они также могут зарегистрироваться для самостоятельного сброса пароля, выполнив один шаг. Администраторы могут выбрать формы дополнительной проверки подлинности и настроить запросы для MFA в зависимости от принятых решений по настройке.

Не требуется изменять приложения или службы для использования Многофакторной идентификации Azure AD. Запросы на проверку являются частью события входа в Azure AD, которое при необходимости автоматически запрашивает и обрабатывает запрос MFA.

Доступные методы проверки

Когда пользователь входит в приложение или службу и получает запрос MFA, он может выбрать одну из зарегистрированных форм дополнительной проверки. Пользователи могут перейти на страницу Мой профиль, чтобы изменить или добавить методы проверки.

С Многофакторной проверкой подлинности Azure AD могут использоваться следующие дополнительные формы проверки.

Включение и использование многофакторной проверки подлинности Azure AD

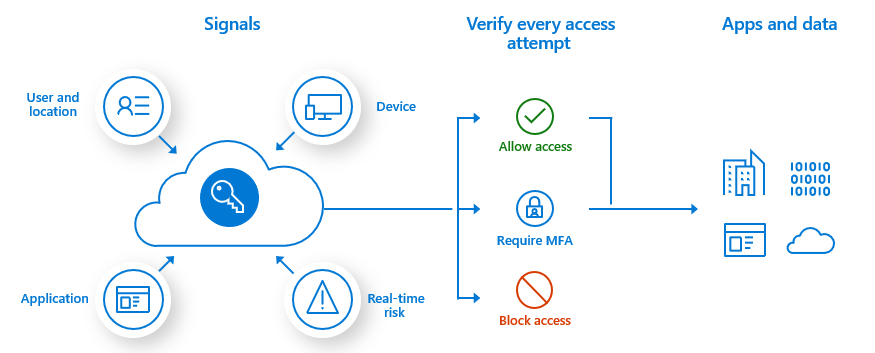

Для всех арендаторов Azure AD доступны параметры безопасности по умолчанию, чтобы быстро разрешить использование приложения Microsoft Authenticator для всех пользователей. Многофакторную проверку подлинности Azure AD можно включить для пользователей и группы, чтобы запрашивать дополнительную проверку во время события входа.

Для более точного контроля можно использовать политики условного доступа, чтобы определить события или приложений, требующие MFA. Эти политики могут разрешать обычные события входа, когда пользователь находится в корпоративной сети или использует зарегистрированное устройство, но запрашивать дополнительные факторы проверки при удаленном доступе или использовании личного устройства.

Дальнейшие действия

Дополнительные сведения о различных способах проверки подлинности и методах проверки см. в разделе Методы проверки подлинности в Azure Active Directory.

Чтобы увидеть MFA в действии, включите Многофакторную проверку подлинности Azure AD для набора тестовых пользователей в следующем учебнике:

Secure access to resources with multifactor authentication

Help protect your organization against breaches due to lost or stolen credentials with strong authentication. Secure any app with just one step.

Safeguard your organization with a seamless identity solution

What is multifactor authentication (MFA)?

Multifactor authentication (MFA) adds a layer of protection to the sign-in process. When accessing accounts or apps, users provide additional identity verification, such as scanning a fingerprint or entering a code received by phone.

Why use multifactor authentication (MFA)?

It’s more secure than passwords

In most identity attacks, it doesn’t matter how long or complex your passwords are.

Sorry, this video cannot be played.

Some types of multifactor authentication (MFA) are stronger than others

Make sure your credentials for high-risk accounts are resistant to phishing and channel jacking.

Passwords are making you vulnerable

Protect your business from common identity attacks with one simple action.

Multifactor authentication in Azure AD

Azure AD offers a broad range of flexible multifactor authentication (MFA) methods—such as texts, calls, biometrics, and one-time passcodes—to meet the unique needs of your organization and help keep your users protected.

Azure AD multifactor authentication (MFA) helps safeguard access to data and apps while maintaining simplicity for users. It provides additional security by requiring a second form of verification and delivers strong authentication through a range of easy-to-use validation methods.

Choose the right technology

Azure AD multifactor authentication (MFA) works by requiring two or more verification methods.

Общее руководство по многофакторной аутентификации

Если вы не понимаете, что такое MFA и как он помогает в повседневной жизни, эта статья предназначена для вас, поскольку мы подробно объясняем каждый аспект MFA.

Теперь, когда у нас есть краткое представление о том, что такое MFA. Давайте углубимся в более глубокие уровни, касающиеся примеров MFA, того, как это работает, и других часто задаваемых вопросов.

Во-первых, идеальный пример МИД это процедура, в которой вы используете банкомат. Чтобы получить право входа в любую учетную запись, вам необходимо вставить свою банковскую или кредитную карту, которая известна как физический фактор, и ввести свой 6-значный PIN-код; который известен как фактор знания.

Как работает MFA

Далее мы разберемся, как работает MFA. Основным моментом MFA является безопасность и индивидуальная проверочная информация, к которой посторонние не будут иметь доступа. Как следует из названия, MFA требует, чтобы вы вводили более одного типа доказательств для установления вашей личности. Другой альтернативой MFA является двухфакторная аутентификация (2FA). Это гарантирует, что мошенники или угрозы не смогут предоставить два и более доказательств, даже если они каким-то образом связаны с одной частью вашей личности.

Вопреки распространенному мнению, МИД не сложный и представляет собой лишь несколько дополнительных шагов во время входа в систему. Какие несколько минут больше вашего времени в обмен на высокий уровень безопасности в отношении вашей личной информации? Кроме того, считается, что индустрия безопасности постоянно делает систему MFA более эффективной, делая ее более удобной и интуитивно понятной по мере дальнейшего развития технологий верификации.

Это можно наблюдать с помощью таких систем, как сканирование отпечатков пальцев и лица на сенсорном телефоне, где вы можете разблокировать телефон, просто проверив отпечаток большого пальца или показав свое лицо. Кроме того, существуют другие устройства, такие как GPS и камеры, использующие инновации, которые гарантируют лучший процесс идентификации. Некоторые из них настолько высокотехнологичны и эффективны, что для определения вашей личности с помощью push-уведомлений требуется всего лишь одно касание.

Как решают организации?

Далее вы можете спросить, как сделать организации решили начать использовать MFA? Многие поставщики услуг и программы на основе учетных записей используют MFA, поскольку к функциям можно легко получить доступ и включить их через их настройки. Более крупным компаниям с их сетевыми портами и сложными проблемами, связанными с пользователями, возможно, потребуется использовать альтернативное приложение, такое как Duo. Это поможет добавить дополнительный уровень аутентификации во время процесса входа в систему.

Хотя SSO и MFA работают рука об руку, он не заменяет последнее. Компании, которые используют SSO в своих корпоративных почтовых системах, также используют MFA в процессе входа в систему. Следовательно, SSO помогает в проверке личности пользователя с помощью MFA, а оттуда распространяет проверку на несколько систем с использованием программных чипов.

Адаптивная аутентификация

В этой форме аутентификации правила последовательно изменяются на основе массива переменных. К ним относятся изменения группами людей, определяемыми ролью, которую они играют, объемом возложенной на них ответственности и или из какого отдела они происходят. Правила также можно изменять на основе методов. В этом случае проверка пользователей через их уведомления, а не через SMS. В случае необходимости применения более непоколебимых методов, push-уведомления или универсальный 2-й фактор (U2F) будут использоваться для услуг с более высоким риском. Правила также могут зависеть от местоположения, в котором конфиденциальные ресурсы компании будут закрыты, и / или включения только некоторых политик. Они во многом зависят от использования определенных методов в некоторых конкретных местах, а не других. Наконец, они также могут быть перегруппированы по сетевой информации. Это означает, что IP-информация в сети будет использоваться как фактор для проверки, а другие сомнительные попытки со стороны случайных и подозрительных VPN будут заблокированы.